2.4.20.1 Исследование сети с помощью консольной утилиты nmap

Скачать документ

Скачать документ

Окружение

- Версия РЕД ОС: 7.3

- Конфигурация: Рабочая станция

- Версия ПО: nmap-2:7.80-4

NMAP — инструмент с открытым исходным кодом для исследования сети и аудита безопасности. Он был разработан для быстрого сканирования больших сетей, но также отлично подходит для отдельных хостов в сети.

Nmap способен определить, какие хосты доступны в сети и какие сервисы они предоставляют, версии операционных систем, используемые типы фильтров пакетов/брандмауэров и десятки других характеристик.

Обычно nmap используется для аудита безопасности, но многие системные и сетевые администраторы находят его полезным для рутинных задач, таких как инвентаризация сети, управление графиками обновления службы и мониторинг работоспособности хостов или служб.

Установка

Для установки nmap перейдите в сеанс пользователя root:

su -

и выполните команду:

dnf install nmap

Дальнейшая работа с утилитой производится с правами локального пользователя.

Примеры работы

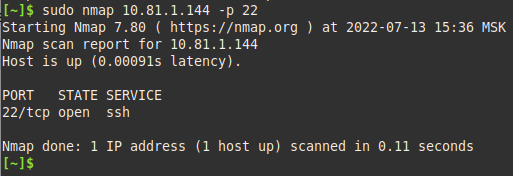

1. Проверка доступности порта:

nmap 10.81.1.144 -p 22

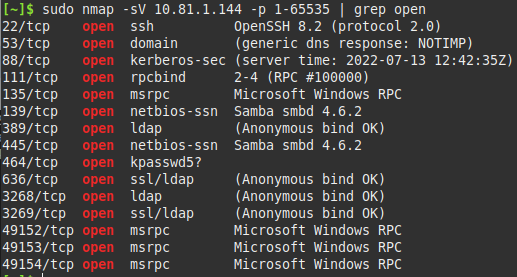

2. Показать все открытые порты на сетевом узле:

nmap -sV 10.81.1.144 -p 1-65535 | grep open

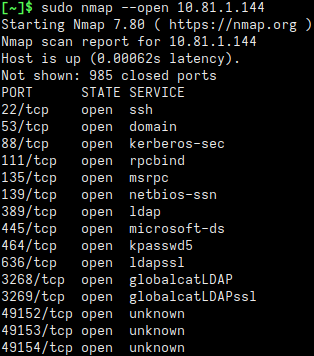

Возможен вариант с указанием параметра --open:

nmap --open 10.81.1.144

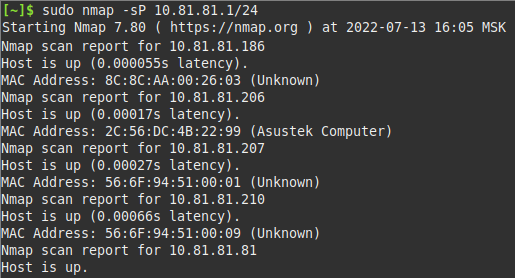

3. Сканировать сеть методом ping для обнаружения активных узлов:

nmap -sn 10.81.81.1/24

При этом в выводе команды будут отображаться IP и MAC-адреса.

4. Информация о сетевом узле:

nmap -sV 10.81.1.144

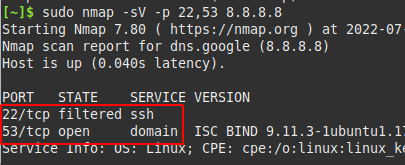

5. Сканирование определенных портов, в примере указаны 22 (ssh) и 53 (dns):

nmap -sV -p 22,53 8.8.8.8

Также можно определить диапазон адресов для сканирования:

nmap -sV -p 22,53 10.81.1.1-50

6. Сканирование всей подсети:

nmap 192.168.1.0/24

7. Исключение нескольких хостов по их IP-адресам:

nmap 192.168.1.0/24 --exclude 192.168.1.10,192.168.1.154

8. Для быстрого сканирования используется опция -F:

nmap -F 10.81.1.1-10

9. Быстрое сканирование открытых портов на всех хостах подсети:

nmap -T5 192.168.1.1/24

10. Сканирование с определением версии ОС:

nmap -O -v --osscan-guess 192.168.1.1

11. Сканирование подсети с помощью UDP ping:

nmap -PU 192.168.1.1/24

12. Сканирование с использованием подмены MAC-адреса, в данном случае одно устройство/приложение маскируется под другое, указывая его MAC-адрес:

nmap -v -sT -PN --spoof-mac 0 192.168.1.1

В данном примере «0» означает, что nmap выберет случайный MAC-адрес.

Дата последнего изменения: 09.09.2024

Если вы нашли ошибку, пожалуйста, выделите текст и нажмите Ctrl+Enter.