2.9.20.3.7 Создание доверительных отношений IPA и MSAD

Скачать документ

Скачать документ

Входные данные

Настройка контроллера домена IPA

Настройка DNS на сервере Windows

Добавление доверительных отношений между доменами

Окружение

- Версия ОС: 7.3

- Конфигурация ОС: Сервер графический, Сервер минимальный

- Редакция ОС: Стандартная

- Архитектура: x86_64

- Версия ПО: ipa-server-4.10.3-12, ipa-server-trust-ad-4.10.3-12, samba-4.19.9-3m

Входные данные

Для примера создания доверительных отношений будут использоваться следующие данные:

-

Домен IPA –

redosipa.test: -

Полное доменное имя (FQDN) контроллера домена –

server.redosipa.test; -

IP-адрес контроллера домена –

192.168.114.63. -

Домен MSAD -

win.redos: -

Полное доменное имя (FQDN) контроллера домена –

dc.win.redos; -

IP-адрес контроллера домена –

192.168.186.212.

Настройка контроллера домена IPA

Отключение проверки DNSSEC

Для отключения проверки DNSSec в файле /etc/named/ipa-options-ext.conf приведите параметр к виду:

dnssec-validation no;

Для применения изменений перезапустите службу IPA командой:

sudo systemctl restart ipa

Редактирование файла /etc/hosts

В файле /etc/hosts укажите IP-адрес сервера MSAD и его доменное имя:

sudo nano /etc/hosts

192.168.186.212 dc.win.redos dc

Синхронизация времени

На всех серверах и рабочих станциях время должно быть синхронизировано.

sudo nano /etc/chrony.conf

Добавьте серверы синхронизации времени:

server ntp1.vniiftri.ru iburst server ntp2.vniiftri.ru iburst server ntp3.vniiftri.ru iburst server ntp4.vniiftri.ru iburst

Укажите подсеть:

allow 192.168.114.0/24

Перезапустите службу времени chronyd:

sudo systemctl restart chronyd

Проверьте информацию об используемых источниках текущего времени:

chronyc sources

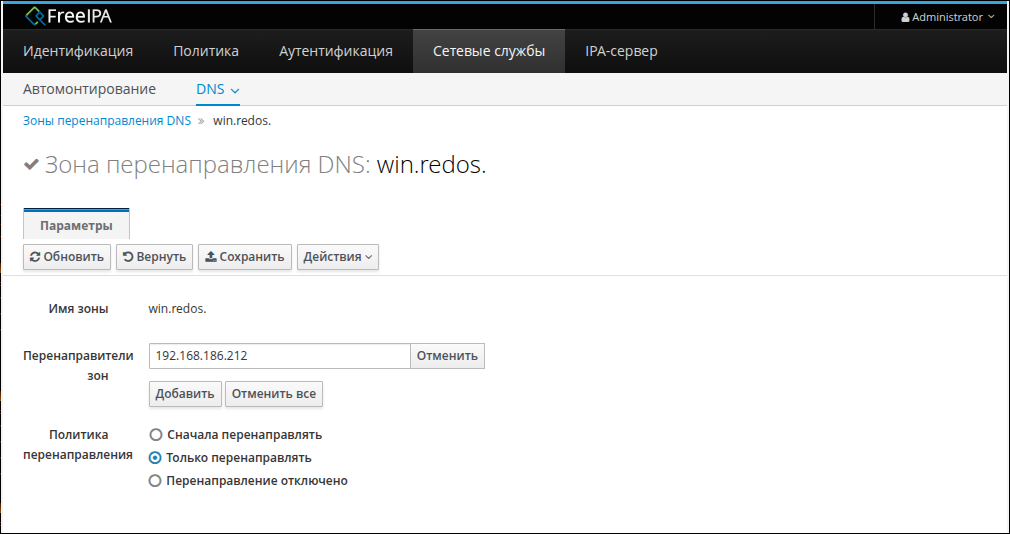

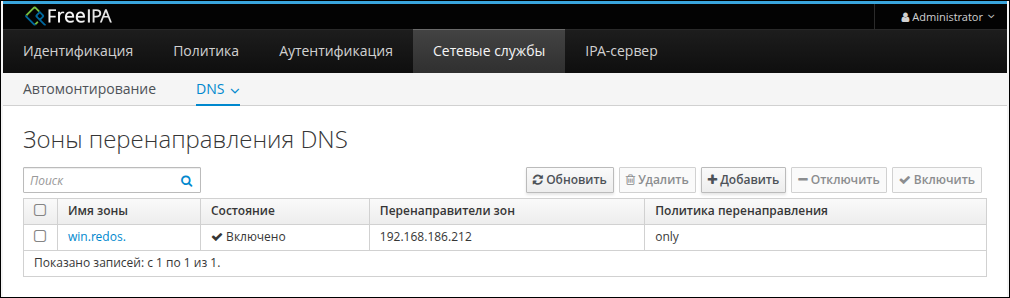

Настройка зоны перенаправления на сервере IPA

На сервере IPA добавьте условный сервер пересылки (зону пересылки DNS) для домена MSAD:

sudo kinit admin sudo ipa dnsforwardzone-add win.redos --forwarder=192.168.186.212 --forward-policy=only

где:

-

192.168.186.212- IP-адрес сервера Windows; -

win.redos- домен сервера Windows.

В веб-интерфейсе, доступном по адресу http://<IP-адрес_сервера_IPA>, перейдите в «Сетевые службы», в ниспадающем меню «DNS» выберите пункт «Зоны перенаправления DNS». Кликните по имени зоны и укажите IP-адрес перенаправителя, им должен быть сервер Windows.

В результате должно получится примерно следующее:

Проверьте, корректно ли разрешаются доменные имена сервера MSAD. Для этого воспользуйтесь командой:

nslookup dc.win.redos Server: 127.0.0.1 Address: 127.0.0.1#53 Non-authoritative answer: Name: dc.win.redos Address: 192.168.186.212

В ответе команды должен вернуться IP-адрес сервера MSAD.

Так же проверьте SRV-записи:

sudo dig SRV _ldap._tcp.redosipa.test sudo dig SRV _ldap._tcp.win.redos

Установка пакетов samba

Убедитесь, что установлена актуальная версия samba:

sudo dnf update samba

Для корректной работы IPA-сервера и MSAD требуется версия samba с поддержкой MIT Kerberos (в версии пакета samba должен быть указан суффикс m, например, samba-4.19.9-3m). Для ее установки выполните команду:

sudo dnf dg samba

После этого перезапустите сервис ipa:

sudo systemctl restart ipa

Проверьте samba на наличие MIT Kerberos:

smbd -b | grep HAVE_KADM5SRV_MIT

В выводе должно отображаться следующее:

HAVE_KADM5SRV_MIT

Для исключения пакетов samba из обновлений в файл /etc/dnf/dnf.conf добавьте строку:

exclude=libsmbclient libwbclient python3-samba python3-samba-dc samba*

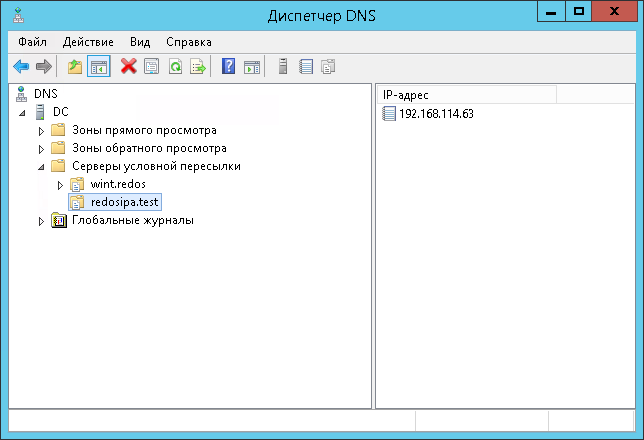

Настройка DNS на сервере Windows

Доменом IPA-сервера должен управлять DNS IPA.

Создайте сервер условной пересылки:

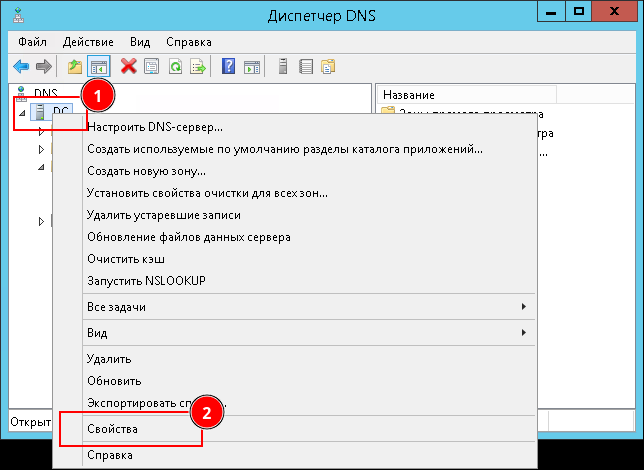

- Откройте «Диспетчер DNS» и перейдите на вкладку «Серверы условной пересылки».

- В контекстном меню выберите «Создать сервер условной пересылки».

- Впишите DNS-домен сервера IPA и его IP-адрес.

- Активируйте параметр «Сохранять условный сервер пересылки в AD и реплицировать ее следующим образом» и выберите «Все DNS-серверы в этом лесу». Нажмите ОК.

- Ниже приведен примерный результат:

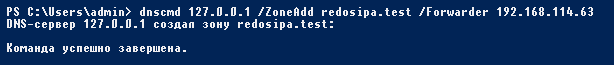

Также это можно сделать с помощью команды:

dnscmd 127.0.0.1 /ZoneAdd redosipa.test /Forwarder 192.168.114.63

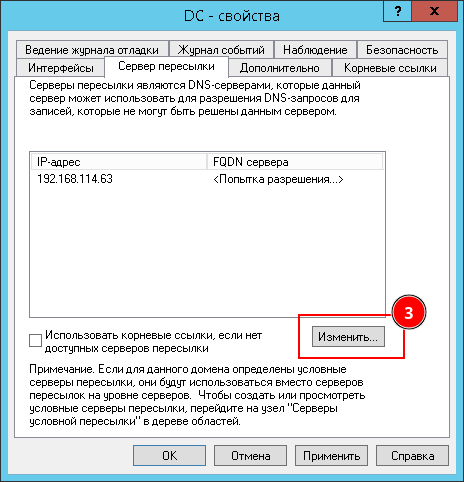

Кроме этого необходимо добавить глобальный cервер пересылки в свойствах DNS-сервера Windows. Для этого в диспетчере DNS нажмите ПКМ на сервере DNS (DC) и в выпадающем меню выберите «Свойства», перейдите на вкладку «Сервер пересылки», нажмите на кнопку «Изменить» и в открывшемся окне введите IP-адрес сервера IPA.

Также это можно сделать с помощью команды:

dnscmd 127.0.0.1 /ResetForwarders 192.168.114.63 /Slave

Проверьте конфигурацию DNS на сервере Windows.

Чтобы убедиться, что сервер AD может корректно видеть IPA, проверьте, правильно ли разрешены записи SRV:

C:\> nslookup > set type=srv > _ldap._tcp.win.redos > _ldap._tcp.redos.ipa > quit

Добавление доверительных отношений между доменами

Установите пакет ipa-server-trust-ad, необходимый для создания доверительных отношений между доменами:

sudo dnf install ipa-server-trust-ad

Выполните настройку сервера IPA для создания доверительных отношений с доменом MSAD:

sudo ipa-adtrust-install

Введите пароль администратора IPA. Далее на все вопросы необходимо ответить yes.

При доступе пользователей MSAD к IPA-клиентам обязательно запустите команду ipa-adtrust-install на каждом IPA-сервере, к которому будут подключаться клиенты IPA.

Добавьте доверительные отношения между доменами:

sudo ipa trust-add --type=ad win.redos --range-type ipa-ad-trust --admin admin --password --two-way=true

На этом этапе будет установлено двустороннее доверие между FreeIPA и Active Directory. Для создания таких отношений используется опция --two-way=true.

При появлении запроса введите пароль администратора:

Пароль администратора домена Active Directory: <введите_пароль_администратора_домена_MSAD> ---------------------------------------------------------------------------- Добавлено отношение доверия Active Directory для области (realm) "win.redos" ---------------------------------------------------------------------------- Имя области (realm): win.redos Имя домена NetBIOS: WIN Идентификатор безопасности домена: S-1-5-21-3229242909-1173595918-2083834618 Направление отношения доверия: Двустороннее отношение доверия Тип отношения доверия: Домен Active Directory Состояние отношения доверия: Установлено и проверено

Учетная запись пользователя, используемая при создании доверия (аргумент опции --admin в команде ipa trust-add), должна быть членом группы Domain Admins. Имя учетной записи должно быть на английском языке.

После установки доверительных отношений обновите список доверенных доменов леса со стороны AD:

sudo ipa trust-fetch-domains "win.redos"

Для просмотра списка доверенных доменов из доверенного леса выполните команду:

sudo ipa trustdomain-find "win.redos"

После создания доверительных отношений можно настроить права доступа для внешней группы пользователей домена MSAD к домену IPA.

Создайте внешнюю группу пользователей:

ipa group-add --desc='Администраторы домена (внешняя группа)' ad_admins_external --external ------------------------------------- Добавлена группа "ad_admins_external" ------------------------------------- Имя группы: ad_admins_external Описание: Администраторы домена (внешняя группа)

Создайте обычную группу пользователей:

ipa group-add --desc='Администраторы домена IPA' ad_admins ---------------------------- Добавлена группа "ad_admins" ---------------------------- Имя группы: ad_admins Описание: Администраторы домена IPA ID группы: 1634000004

Добавьте внешнюю группу домена MSAD во внешнюю группу домена IPA:

ipa group-add-member ad_admins_external --external 'WIN.REDOS\Администраторы домена' [member user]: <нажмите_Enter> [member group]: <нажмите_Enter> [member service]: <нажмите_Enter> [member User ID override]: <нажмите_Enter> Имя группы: ad_admins_external Описание: Администраторы домена (внешняя группа) Внешний участник: S-1-5-21-3229642109-1173295718-2033854668-512 ----------------------------------- Количество добавленных участников 1 -----------------------------------

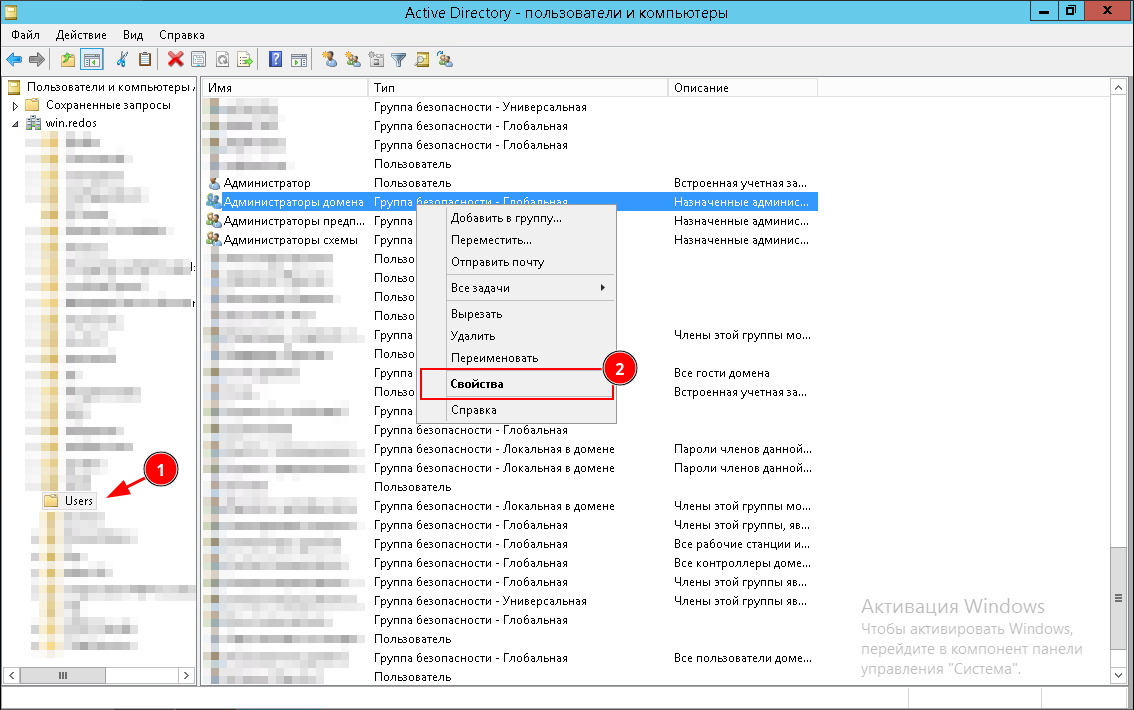

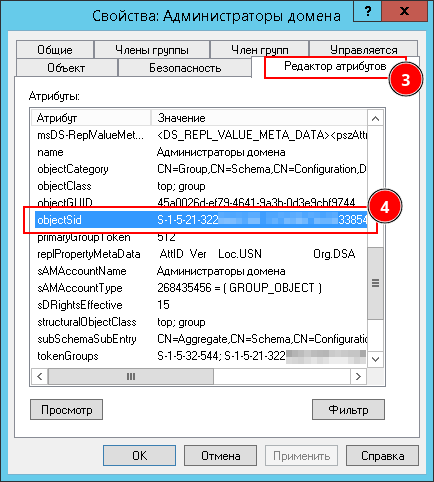

Некоторые версии IPA не поддерживают добавление внешних групп, название которых содержит кириллицу. В таком случае необходимую группу можно добавить по SID:

ipa group-add-member ad_admins_external --external '<SID_группы>'

Для определения значения <SID_группы> на сервере MSAD откройте «Active Directory - пользователи и компьютеры». В основном меню окна выберите «Вид» – «Дополнительные компоненты». Откройте список групп пользователей (1), выберите необходимую группу домена MSAD (в примере Администраторы домена). Кликните по группе ПКМ и в контекстном меню выберите «Свойства» (2).

В открывшемся окне перейдите на вкладку «Редактор атрибутов» (3). Значение SID для выбранной группы будет указан в столбце Значение для параметра objectsid (4).

Добавьте внешнюю группу домена IPA в обычную группу:

ipa group-add-member ad_admins --groups ad_admins_external Имя группы: ad_admins Описание: Администраторы домена IPA ID группы: 1634000004 Группы-участники: ad_admins_external ----------------------------------- Количество добавленных участников 1 -----------------------------------

Такая настройка позволяет управлять доступом пользователей из домена MSAD через IPA.

Дата последнего изменения: 10.12.2025

Если вы нашли ошибку, пожалуйста, выделите текст и нажмите Ctrl+Enter.