2.9.20.2.12.3 Каталог общего сетевого доступа на РЕД ОС в домене MSAD

Скачать документ

Скачать документ

Графический вариант

Работа из файлового менеджера

Консольный вариант

Окружение

- Версия РЕД ОС: 7.3

- Конфигурация: Сервер графический

- Версия ПО: share_directory 6.0-1

Рассмотрен механизм создания в РЕД ОС каталога с общим сетевым доступом по протоколу smb. РЕД ОС предварительно необходимо включить в домен MS AD согласно инструкциям текущего раздела «Работа с доменом MS AD».

Графический вариант

Утилита публикации сетевого ресурса в домене Samba / MS AD доступна в РЕД ОС 7.3.

Установите утилиту командой:

dnf install share_directory

От имени root-пользователя получите kerberos ticket:

su -

kinit USERNAME

где вместо USERNAME - имя вашего пользователя.

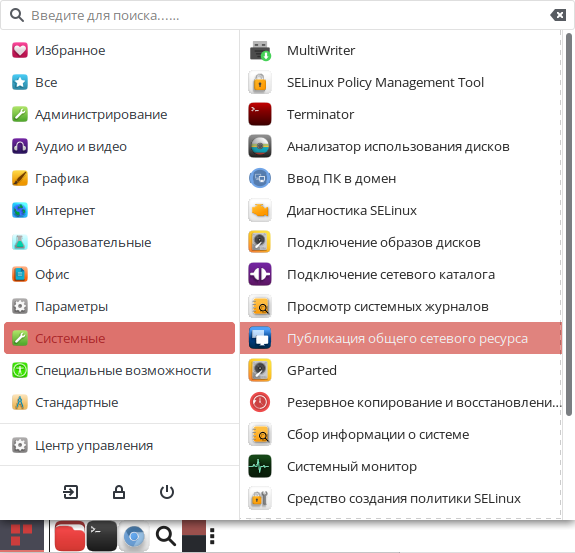

Запуск утилиты доступен через главное меню:

или через терминал:

share-directory

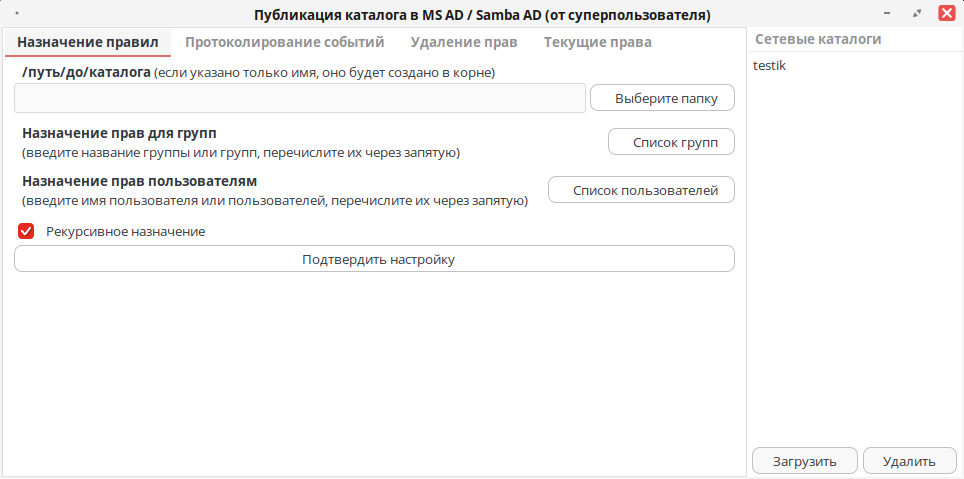

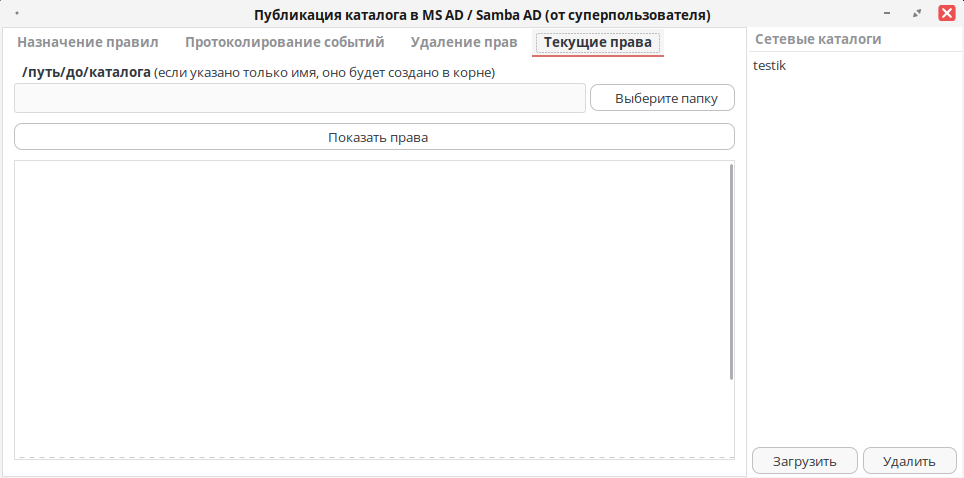

Для публикации сетевого ресурса в домене требуется задать путь к директории, пользователей и/или групп и соответствующие им права.

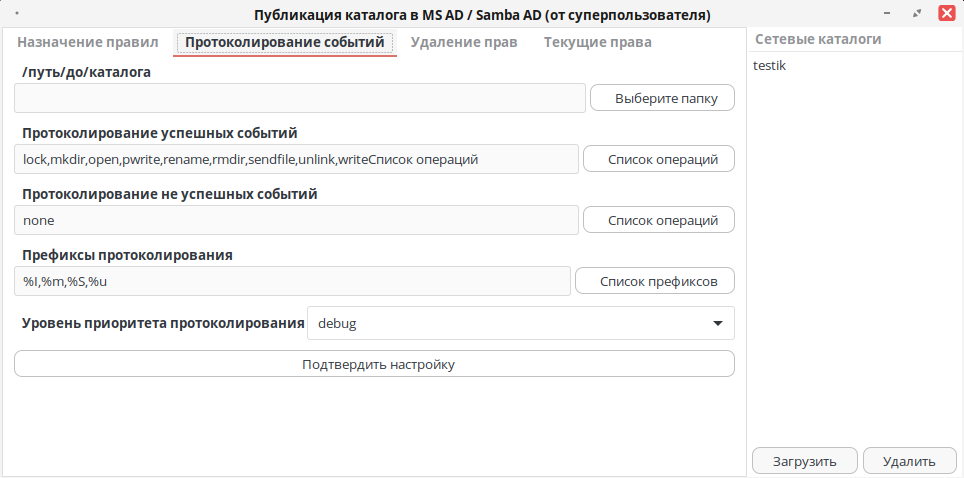

Для протоколирования событий предусмотрена соответствующая вкладка.

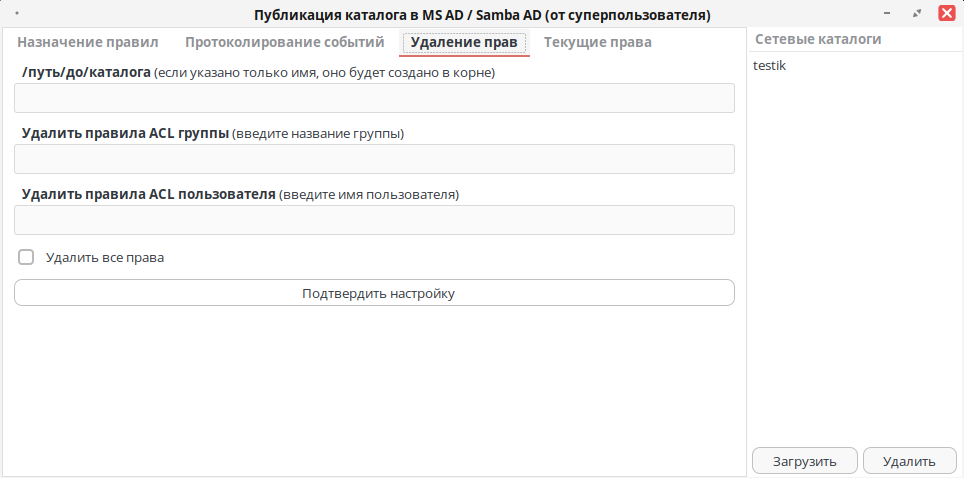

Для того чтобы удалить права с директории, требуется указать путь к ресурсу и прописать определенного пользователя или группу, которых требуется удалить. Так же доступно полное удаление ACL-прав с директории.

Для удобства отслеживания прав можно посмотреть текущие права директории, указав путь к интересующей.

Работа из файлового менеджера

Для включения быстрой настройки сетевой директории из файлового менеджера caja необходимо установить дополнительное расширение. Для этого перейдите в сеанс пользователя root:

su -

и выполните команду:

dnf install share_directory-caja

Затем получите kerberos ticket:

kinit USERNAME

где вместо USERNAME - имя вашего пользователя.

Выйдите из учетной записи root командой:

exit

Затем обновите конфигурацию caja от имени локального пользователя:

caja -q

Или выполните выход из учетной записи пользователя и обратную авторизацию.

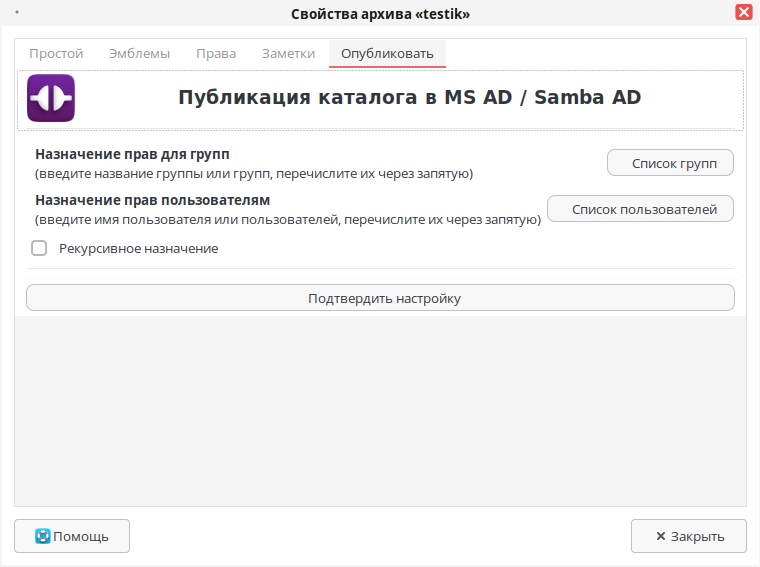

После обновления списка расширений caja станет доступен новый пункт в свойствах директории.

Вызовите контекстное меню правой кнопкой мыши для необходимой директории в файловом менеджере, затем выберите пункт «Свойства» – «Опубликовать».

Консольный вариант

Предполагается, что рабочая станция введена в домен посредством утилиты join-to-domain с выбором sssd.

Все указанные действия производятся от имени суперпользователя (root).

1. Выполните добавление параметра winbind в профиль, как показано в примере раздела «Редактирование созданного профиля» в инструкции «Настройка системной аутентификации с помощью authselect».

2. Проверьте возможность получения kerberos-билета для доменного пользователя:

kinit username

klist

3. Проверьте доступность входа доменного пользователя в систему:

su username

exit

4. Создайте каталог для общего доступа:

mkdir -p /share/

5. Назначьте права доступа. Пример для домена wintest:

chown -R root:"wintest\Пользователи домена" /share chmod 2770 /share setfacl -m default:group:"wintest\Администраторы домена":rwx /share/ setfacl -m default:group:"wintest\Пользователи домена":r-x /share/ setfacl -m default:other::--- /share/

В данном примере с помощью команды setfacl были выданы полные (rwx) права группе «Администраторы домена» на каталог /share.

Группе «Пользователи домена» домена wintest были выданы права только на чтение и выполнение (просмотр содержимого каталога).

6. Настройте политику SELinux для общего каталога и примените её:

semanage fcontext -a -t samba_share_t "/share(/.*)?" restorecon -R -v /share

7. В конфигурационном файле samba (/etc/samba/smb.conf) в секции [global] проверьте наличие следующих строк:

vfs objects = acl_xattr

map acl inherit = yes

store dos attributes = yes

dedicated keytab file = /etc/krb5.keytab

kerberos method = secrets and keytab

8. В конфигурационном файле samba (/etc/samba/smb.conf) создайте раздел настроек общего ресурса [share] (с этим именем ресурс будет отображаться для клиентов):

[share]

path = /share/

read only = no

browseable = yes

create mask = 0664

directory mask = 0775

9. Дополнительная настройка прав:

- установить полные права на каталог для группы:

setfacl -m g:"wintest\Группа_Пользователей":rwx /share

- установить полные права на каталог для пользователя:

setfacl -m u:"wintest\Пользователь":rwx /share

- удалить ACL для определённого пользователя:

setfacl -x u:alex /share

- удалить все ACL-права каталога:

setfacl -b /share

- просмотреть ACL-права на каталог:

getfacl /share

Подробное описание списков контроля доступа (ACL) и параметров команды setfacl доступно в нашей статье «Списки контроля доступа ACL»

10. Установите автоматический запуск служб samba:

systemctl enable smb --now systemctl enable nmb --now systemctl enable winbind --now

11. Перезагрузите рабочую станцию. Проверьте статус служб:

systemctl is-failed smb systemctl is-failed nmb systemctl is-failed winbind

При корректной настройке каждая команда должна вывести сообщение «active».

Дата последнего изменения: 07.03.2025

Если вы нашли ошибку, пожалуйста, выделите текст и нажмите Ctrl+Enter.