3.9.19.2.2 Рекомендации по развертыванию

Скачать документ

Скачать документ

DNS

Домен

Особенности для интеграции с Active Directory

DNS-сервер

Имя области Kerberos

Множественное развертывание

PKI

Количество серверов

Клиенты

Интеграция с Active Directory

SSL

Окружение

- Версия ОС: 8

- Конфигурация ОС: Рабочая станция, Сервер графический, Сервер минимальный

- Редакция ОС: Стандартная

- Архитектура: x86_64

- Версия ПО: ipa-server-4.10.3-7

Некоторые параметры и решения, не учтенные до развертывания IPA очень трудно изменить позже или даже невозможно. Поэтому в этом пункте приводятся важнейшие особенности и решения, необходимые для успешного развертывания.

Вы можете подробнее ознакомиться с доменом IPA, просмотрев наши обучающие видео:

-

на RuTube — Обзор домена FreeIPA;

-

в Яндекс.Дзен — Обзор домена FreeIPA;

-

в VK Видео — Обзор домена FreeIPA.

На наших каналах вы также сможете найти много другой полезной информации.

DNS

DNS приведен первым, поскольку является базовым элементом инфраструктуры идентификации и аутентификации. Корректная конфигурация DNS необходима для стабильной работы Kerberos.

Домен

IPA-сервер всегда должен иметь собственный основной домен, например example.ru или ipa.example.ru, который не должен использоваться совместно с другой системой управления идентификацией на основе Kerberos, поскольку в противном случае на уровне системы Kerberos будут возникать конфликты. Например, если IPA и Active Directory используют один и тот же домен, доверительные отношения никогда не будут возможны, а также автоматическое обнаружение клиентского сервера через DNS SRV-записи.

Избегайте коллизий имен. Рекомендуется использовать только доменные имена, делегированные вашей организации. Например, вы не должны использовать доменное имя example.ru, если у вас нет действительного делегирования для него в общедоступном дереве DNS. Если это правило не соблюдается, доменное имя будет разрешено по-разному в зависимости от конфигурации сети. В результате сетевые ресурсы станут недоступными. Использование доменных имен, которые не делегированы вам, также затрудняет развертывание и обслуживание DNSSEC. Дополнительную информацию об этой проблеме можно найти в FAQ ICANN по вопросам коллизий доменных имен.

Клиентские машины не обязательно должны находиться в том же домене, что и IPA-серверы. Например, IPA может быть доменом ipa.example.ru и иметь клиентов в домене clients.example.ru, просто нужно иметь четкое сопоставление между доменом DNS и областью Kerberos. Стандартным методом для создания сопоставления являются записи TXT DNS (IPA DNS добавляет их автоматически).

!!! Не называйте свой домен .local !!! Он зарезервирован для автоматически конфигурируемых сетей.

Если нужно получить доступ к ресурсам в уже существующей среде, то необходимо внести изменения в процесс разрешения хостов на linux-машине. Отредактируйте /etc/nsswitch.conf.

sudo nano /etc/nsswitch.conf

Изначально интересующий нас раздел содержит следующие записи:

hosts: files mdns4_minimal [NOTFOUND=return] dns

Соответственно, в этом режиме сначала производится поиск в файле /etc/hosts, затем запрос идет к mdns, после чего возвращается ответ "не найдено". Mdns кэширует данные и работает с демоном Avahi. Измените порядок разрешения имён на классический:

hosts: files dns

Особенности для интеграции с Active Directory

Домен Active Directory (AD) — это иерархическая система, объединяющая компьютеры, пользователей и службы в единое пространство идентификации. Каждый домен AD основан на DNS и одновременно соответствует области Kerberos. Несколько доменов AD можно объединить в лес. Самый первый домен AD, созданный в лесу, называется лесной корневой домен. Верхнее имя основного домена DNS домена AD используется как имя домена Kerberos AD.

Домен IPA также представляет собой централизованную систему управления пользователями, хостами и службами, связанными с одной областью Kerberos. В отличие от Active Directory, IPA использует один домен и одну область для всего развертывания. При интеграции с AD этот домен воспринимается как отдельный лес Active Directory, где основной DNS-домен IPA считается корневым доменом леса.

Домен IPA может быть размещен в любом домене DNS, который не имеет прямого совпадения с любым доменом в лесу Active Directory. Он может быть, например, ipa.example.ru, если эта зона DNS не занята каким-либо другим доменом AD в том же лесу. Или может быть ipa.ad.example.ru, если нет перекрытий на одном уровне зоны DNS.

Доверие между двумя лесами Active Directory всегда устанавливается как доверие между корневыми доменами этих лесов. Если домен IPA использует ipa.ad.example.ru в качестве основной зоны DNS, мы будем говорить об установлении доверительного отношения к лесу между лесом Active Directory ad.example.ru и доменом IPA ipa.ad.example.ru. Если существует несколько зон DNS, принадлежащих домену IPA, рекомендуется размещать записи Kerberos, указывающие на имя области IPA в каждом из них для правильного обнаружения сетевых ресурсов клиентами IPA.

DNS-сервер

Домен IPA может обслуживаться либо интегрированной службой DNS, либо внешней службой. Рекомендуется использовать интегрированную службу DNS.

При использовании интегрированной службы DNS пакет bind-dyndb-ldap должен быть установлен перед разворачиванием IPA сервера.

При использовании внешнего сервера имен возможно использование функций управления идентификацией или доверия, однако конфигурация будет намного сложнее и подвержена ошибкам.

Имя области Kerberos

При установке сервера IPA необходимо задать имя области Kerberos — это ключевой параметр, определяющий всю структуру аутентификации в домене. При выборе названия области выполните следующие правила:

- имя области должно быть уникальным и не совпадать с другими существующими областями Kerberos, например с областью Active Directory;

- имя области должно быть верхним регистром (EXAMPLE.RU) основного DNS-имени домена (example.ru);

- клиенты IPA из разных DNS-доменов (example.net, example.org, example.com) могут быть объединены в единую область Kerberos (EXAMPLE.RU);

- одна установка IPA всегда представляет собой единую область Kerberos.

Невозможно изменить основной домен и область IPA после установки. Выберите их внимательно. Не рассчитывайте переехать из лабораторной или промежуточной среды в рабочую (например, сменить lab.example.ru на ipa.example.ru).

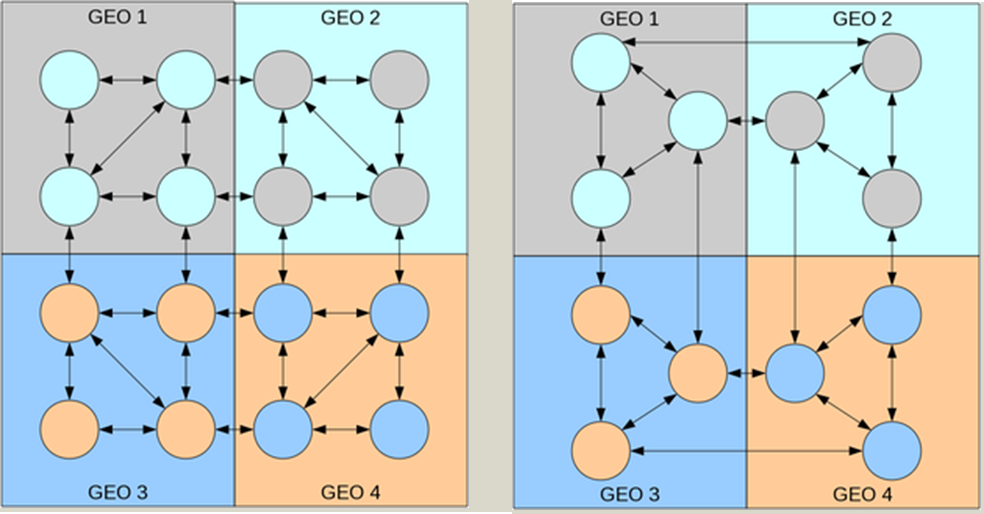

Множественное развертывание

Серверы и клиенты IPA могут быть размещены в разных географических точках. Механизм местоположения DNS позволяет разделить топологию на отдельные области, называемые местоположениями. Клиенты, использующие записи DNS SRV (например, SSSD) в одном месте, используют ближайшие серверы IPA.

При планировании развертывания учитывайте, что в каждом местоположении нужен как минимум один DNS-сервер IPA. При необходимости можно использовать несколько представлений на внешних DNS-серверах вместо отдельного DNS-сервера в каждом месте, но такая конфигурация обычно менее надёжна.

PKI

Когда выполнена настройка PKI, хосты и службы IPA могут получать подписанные сертификаты от IPA Certification Authority (CA). Затем сертификаты могут использоваться для аутентификации или проверки подлинности в настроенных службах.

В настоящее время существует 3 типа настройки сертификатов IPA:

- Без смешивания — IPA просто устанавливается с собственной службой PKI и самозаверяющим сертификатом ЦС;

- Внешний ЦС — IPA с собственной PKI, но сертификат подписан внешним центром сертификации (служба сертификации Active Directory или другая пользовательская служба сертификации). Требуется разрешение субцентров;

- Без ЦС — IPA не настраивает собственный ЦС, но использует подписанные сертификаты хоста из внешнего ЦС.

После установки невозможно изменить базу данных сертификата IPA. Продумайте это тщательно. По умолчанию используется O = $ REALM.

Серверы/Реплики

Рекомендуется не устанавливать другие приложения или службы на сервере IPA по нескольким основным причинам:

- производительность — IPA может потреблять значительные ресурсы, особенно при большом количестве объектов LDAP;

- стабильность — сторонние приложения могут изменять конфигурацию или службы IPA, что приведёт к сбоям в работе домена;

- миграция — легче перенести сервер IPA на более новую платформу.

Количество серверов

IPA работает в реплицированной среде с несколькими мастерами. Количество серверов зависит от нескольких факторов:

- от числа записей в системе;

- количества географически распределённых центров обработки данных;

- активности приложений и клиентов при аутентификации и поиске в LDAP.

Обычно рекомендуется иметь 2-3 реплики в каждом центре обработки данных. В каждом центре обработки данных должна быть по крайней мере одна реплика с дополнительными службами IPA, такими как PKI или DNS, если они используются. Обратите внимание, что не рекомендуется иметь более 4 реплик в одном месте. В следующем примере показана рекомендуемая инфраструктура:

Клиенты

У каждого клиента для отказоустойчивости должно быть как минимум 2 DNS-сервера, настроенных в /etc/resolv.conf. Обновите конфигурацию resolv.conf и DHCPd.

Для каждого клиента, использующего ipa-client-install, требуется доступ к порту 443 (HTTPS) на сервере IPA. Это связано с тем, что после регистрации клиент загружает собственные ключи SSH и выполняет несколько операций. IPI CLI также использует тот же порт для связи с ведущим IPA. Таким образом, требуется доступ к HTTPS (443) с клиентской стороны.

Интеграция с Active Directory

Чтобы настроить доверительные отношения, необходимо правильно настроить DNS, IPA должен иметь собственный первичный DNS-домен, и соответствующую ему область Kerberos. DNS-домен и область Kerberos должны отличаться от домена DNS Active Directory.

Еще одним важным требованием является стек IPv6. Рекомендуемым способом для современных сетевых приложений является только открытие сокетов IPv6 для прослушивания, поскольку IPv4 и IPv6 используют один и тот же диапазон локальных портов. IPA использует Samba как часть интеграции с Active Directory, а Samba требует включенного стека IPv6 на машине.

НЕ используйте ipv6.disable = 1 в командной строке ядра: он отключает весь стек IPv6 и ломает Samba.

Если необходимо, добавьте ipv6.disable_ipv6 = 1, это будет поддерживать функциональность стека IPv6, но не будет назначать адреса IPv6 для ваших сетевых устройств. Это рекомендуемый подход для случаев, когда вы не используете сети IPv6.

Добавление следующих строк в /etc/sysctl.d/ipv6.conf позволит не назначать адреса IPv6 для определенного сетевого интерфейса:

net.ipv6.conf.all.disable_ipv6 = 1 # Отключение «все» не применяется к интерфейсам, которые уже используются, когда применяются параметры sysctl. net.ipv6.conf.<интерфейс0>.disable_ipv6 = 1

где interface0 — ваш специализированный интерфейс. Обратите внимание, чтобы стек IPv6 был включён на уровне ядра — это рекомендуется для разработки сетевых приложений.

SSL

Из-за CVE-2014-3566 протокол протокола Secure Socket Layer версии 3 (SSLv3) должен быть отключен в модуле mod_nss. Можно сделать это, выполнив следующие шаги:

- Отредактируйте файл /etc/httpd/conf.d/nss.conf и установите параметр

NSSProtocol(для обратной совместимости) иTLSv1.1.

NSSProtocol TLSv1.0, TLSv1.1

- Установите httpd-службу.

sudo dnf install httpd

- Перезапустите httpd-службу.

systemctl restart httpd

Дата последнего изменения: 20.10.2025

Если вы нашли ошибку, пожалуйста, выделите текст и нажмите Ctrl+Enter.