3.4.9.3 Локальная аутентификация с использованием Рутокен MFA

Скачать документ

Скачать документ

Настройка второго фактора

Настройка связки ПИН-код + касание

Окружение

- Версия ОС: 8

- Конфигурация ОС: Рабочая станция

- Редакция ОС: Стандартная, Образовательная

- Версия ПО: pam-u2f-1.2.1-1, pamu2fcfg-1.2.1-1, ido2-tools-1.10.0-1

Рутокен MFA — линейка токенов для аутентификации в веб-сервисах, работающих по протоколу FIDO2 (CTAP2). Устройства линейки Рутокен MFA выступают в качестве единого средства защиты учетных записей веб-сервисов с использованием двухфакторной аутентификации.

Для настройки локальной аутентификации по Рутокен MFA установите следующие пакеты (потребуются права администратора системы или суперпользователя root):

dnf install fido2-tools pam-u2f pamu2fcfg

После установки пакетов подключите Рутокен MFA.

Для проверки корректности подключения Рутокена MFA выведите список подключенных устройств:

fido2-token -L

Вывод команды должен иметь примерно следующий вид (если к машине подключено только одно FIDO2-устройство):

/dev/hidraw1: vendor=0x0a89, product=0x0093 (Aktiv Co. FIDO)

Установите новый ПИН-код на токен с помощью команды:

fido2-token -S /dev/hidraw1

Дважды введите новый ПИН-код:

Enter new PIN for /dev/hidraw1:<новый_ПИН-код> Enter the same PIN again:<повторите_новый_ПИН-код>

Особенности политики ПИН-кода:

-

ПИН-код по умолчанию не задан;

-

заданный ПИН-код можно изменить, но нельзя удалить без сброса устройства;

-

длина ПИН-кода должна составлять от 4 до 63 символов;

-

если ПИН-код введен неправильно 8 раз подряд, Рутокен блокируется — потребуется сброс устройства.

Рутокен MFA позволяет аутентифицировать пользователя при входе в ОС в следующих сценариях:

-

локальная аутентификация пользователя в ОС с использованием Рутокен MFA с нажатием кнопки в качестве второго фактора;

-

локальная аутентификация пользователя в ОС с использованием Рутокен MFA с вводом PIN-кода и нажатием кнопки;

-

доступ к хостам по SSH с использованием Рутокен MFA с нажатием кнопки в качестве второго фактора.

Настройка второго фактора

Для настройки второго фактора аутентификации создайте каталог командой:

mkdir -p ~/.config/aktivco

Подключите Рутокен MFA к машине и выполните настройку модуля с помощью утилиты pamu2fcfg. По завершении выполнения команды вывод утилиты будет записан в файл u2f_keys.

Команда должна быть выполнена под пользователем, для которого настраивается аутентификация.

pamu2fcfg > ~/.config/aktivco/u2f_keys

В процессе выполнения команды необходимо будет прикоснуться к устройству Рутокен MFA.

Для повышения безопасности переместите сформированный конфигурационный файл u2f_keys в каталог /etc следующими командами:

sudo mkdir -p /etc/aktivco sudo mv ~/.config/aktivco/u2f_keys /etc/aktivco/u2f_keys

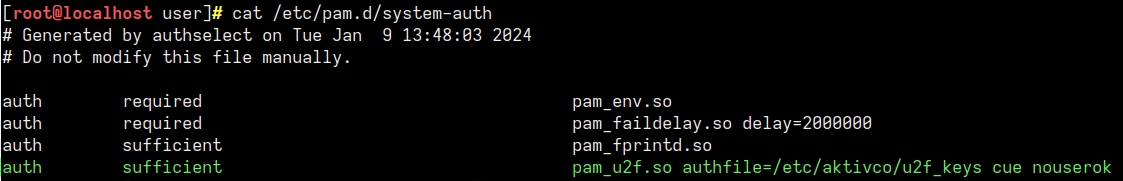

Настройте файлы модуля PAM — отредактируйте файл /etc/pam.d/system-auth, который обрабатывает общие настройки аутентификации для всех сервисов:

sudo nano /etc/pam.d/system-auth

После модуля pam_fprintd.so добавьте следующую строку:

auth sufficient pam_u2f.so authfile=/etc/aktivco/u2f_keys cue nouserok

где:

-

cue— выводит сообщение с запросом на касание устройства Рутокен MFA; -

nouserok— позволяет войти в систему с вводом данных логин/пароль, в случае если пользователь не найден в файле аутентификации или файл аутентификации неверно сформирован. После успешной настройки опцию можно удалить.

Проверьте, что касание запрашивается в момент входа пользователя, выполнив команду (например, для пользователя user):

su user

Please touch the device.

Настройка связки ПИН-код + касание

Для настройки связки ПИН-код + касание выполните настройку модуля помощью утилиты pamu2fcfg. По завершении выполнения команды вывод утилиты будет записан в файл u2f_mappings.

Команда должна быть выполнена под пользователем, для которого настраивается аутентификация.

pamu2fcfg -u <username> > /tmp/u2f_mappings

В случае выполнения команды без параметра <username> файл конфигурации будет создан для текущего пользователя.

В процессе выполнения команды необходимо будет прикоснуться к устройству Рутокен MFA.

Содержимое файла u2f_mappings должно иметь примерно следующий вид:

cat /tmp/u2f_mappings user: hOzdi1ekgoVWLEzQH20uWJmoA3Dwno53zd2WCvlApHwfMVp/zz3+awUbeCL0E3pe, jzL+t6w7vhBgR2wwO+61/g8aliGNbDUpYZj6mxLXain4F1bQB0rvnwzP3n+n/GIXUp5Oiui0Du7/aKP/pE27PQ==, es256, +presence

Для повышения безопасности переместите сформированный конфигурационный файл u2f_mappings в каталог /etc следующей командой:

sudo mv /tmp/u2f_mappings /etc/u2f_mappings

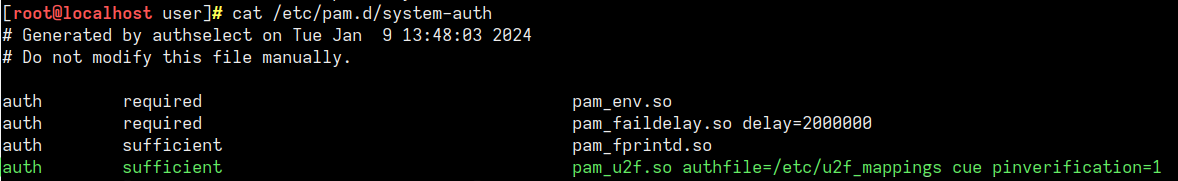

Настройте файлы модуля PAM — отредактируйте файл /etc/pam.d/system-auth, который обрабатывает общие настройки аутентификации для всех сервисов:

sudo nano /etc/pam.d/system-auth

После модуля pam_fprintd.so добавьте следующую строку:

auth sufficient pam_u2f.so authfile=/etc/u2f_mappings cue pinverification=1

где:

-

cue— выводит сообщение с запросом на касание устройства Рутокен MFA; -

pinverification=1— выводит запрос на ввод ПИН-кода Рутокена.

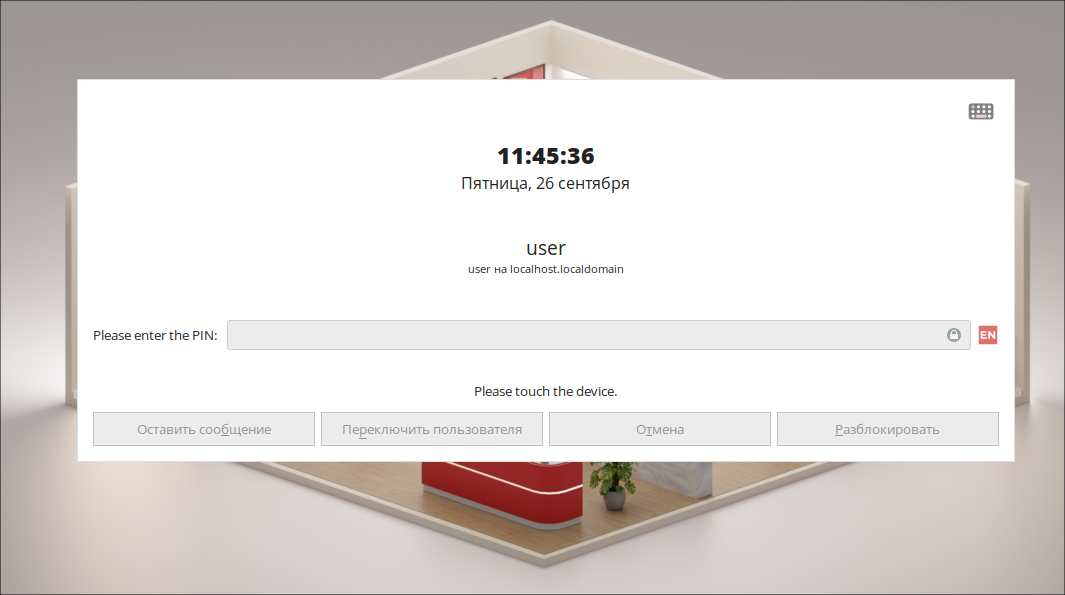

Проверьте, что ПИН-код и касание запрашиваются в момент входа пользователя, выполнив команду (например, для пользователя user):

su user

Please enter the PIN: Please touch the device.

При входе пользователя в графическую оболочку ОС также будет запрашиваться ПИН-код и касание кнопки Рутокен MFA.

Дата последнего изменения: 06.02.2026

Если вы нашли ошибку, пожалуйста, выделите текст и нажмите Ctrl+Enter.