3.4.20.2 Исследование сети с помощью графической утилиты zenmap

Скачать документ

Скачать документ

Установка

Описание программы

Профили сканирования

Пользовательские профили

Окружение

- Версия ОС: 8

- Конфигурация ОС: Рабочая станция

- Редакция ОС: Стандартная, Образовательная

- Версия ПО: nmap-zenmap-3:7.94-3

Zenmap — это мультиплатформенный графический интерфейс утилиты nmap и средство просмотра результатов анализа. Zenmap стремится сделать nmap простым в использовании для новичков, а опытным пользователям он предоставляет расширенные возможности.

Вы можете подробнее ознакомиться с работой утилиты Zenmap, просмотрев наши обучающие видео:

-

на RuTube — Zenmap - графическая утилита исследования сети;

-

в Яндекс.Дзен — Zenmap - графическая утилита исследования сети;

-

в VK Видео — Zenmap - графическая утилита исследования сети.

На наших каналах вы также сможете найти много другой полезной информации.

Установка

Для установки zenmap перейдите в сеанс пользователя root:

su -

и выполните команду:

dnf install nmap-zenmap

Запуск программы доступен через «Главное меню» — «Интернет» — «Zenmap» или через терминал командой:

zenmap

Для работы в программе необходимы права суперпользователя root.

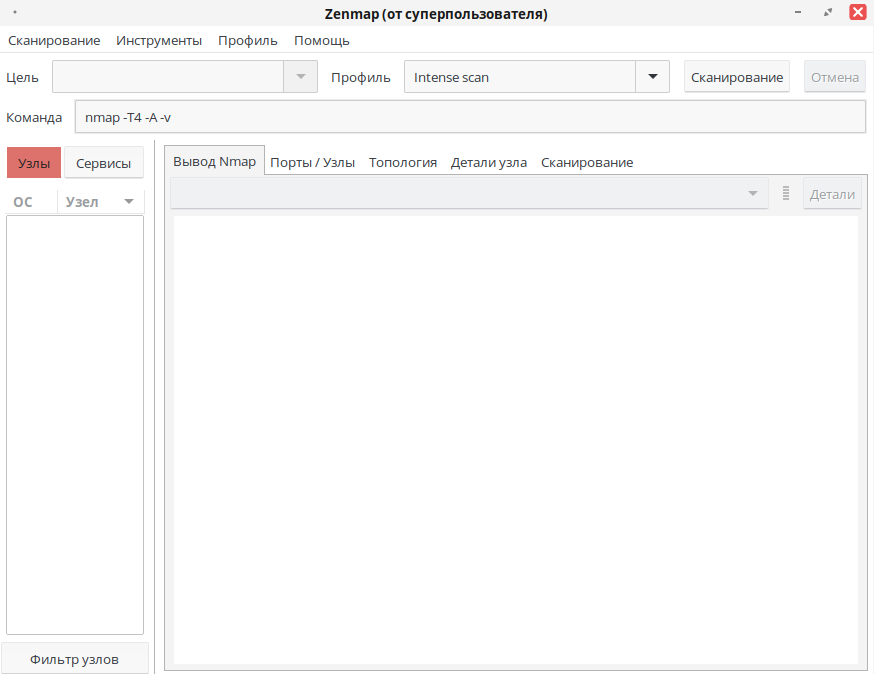

Основное окно программы выглядит следующим образом:

Описание программы

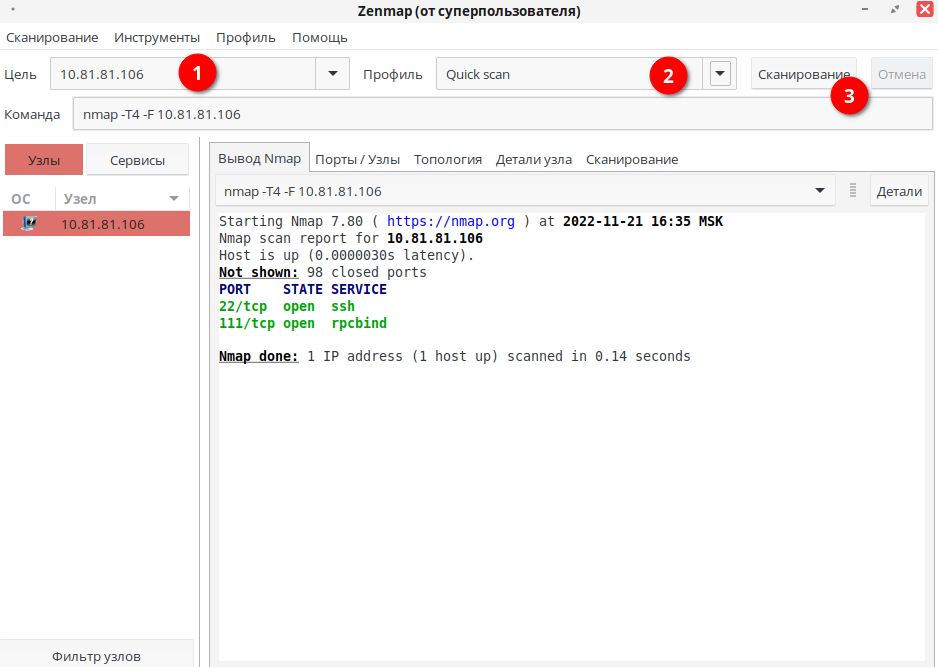

Перед началом сканирования необходимо указать в поле «Цель» (1) IP-адрес, имя домена, диапазон IP-адресов или подсеть для сканирования, а во вкладке «Профиль» (2) выбрать профиль сканирования. Запуск сканирования осуществляется нажатием кнопки «Сканирование» (3).

Ниже расположены следующие вкладки:

-

Вывод Nmap;

-

Порты/Узлы;

-

Топология;

-

Детали узла;

-

Сканирование.

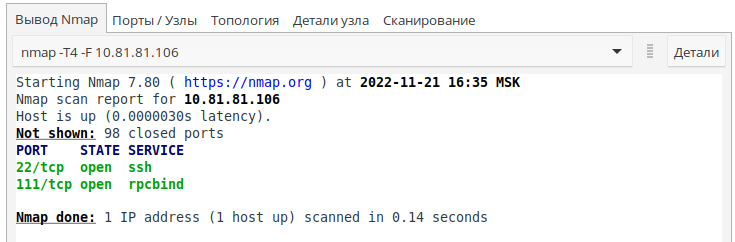

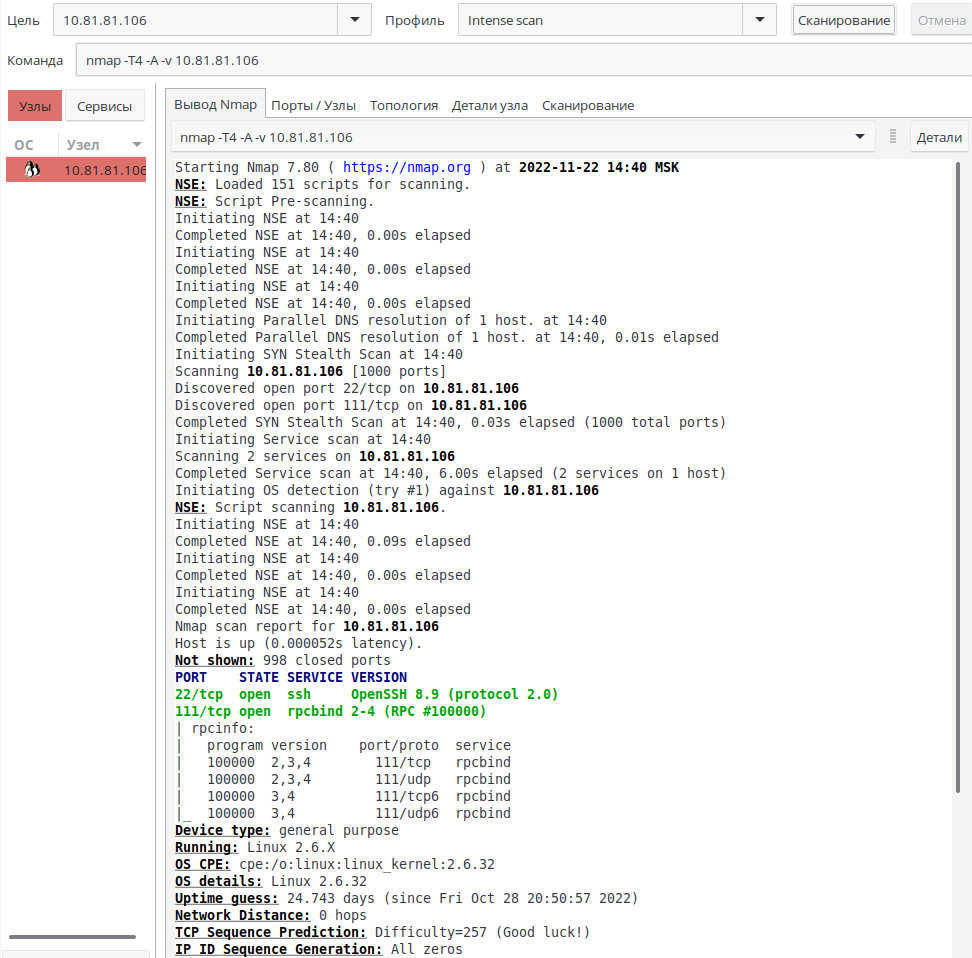

Вкладка «Вывод Nmap» показывает стандартный вывод информации nmap.

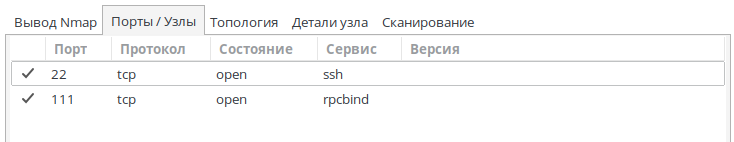

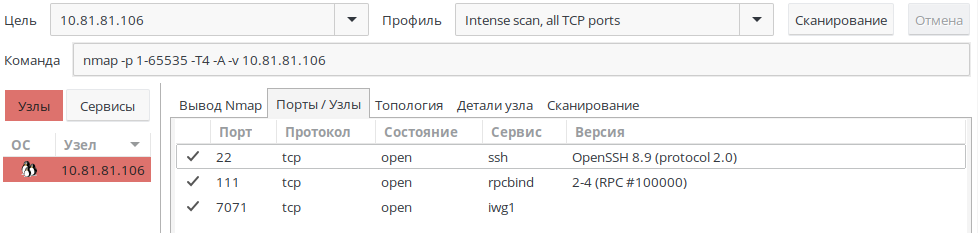

Вкладка «Порты/Узлы» выводит службы или порты с дополнительной информацией, отсортированной по узлам. Если выбран один узел, отображается статус сканированных портов.

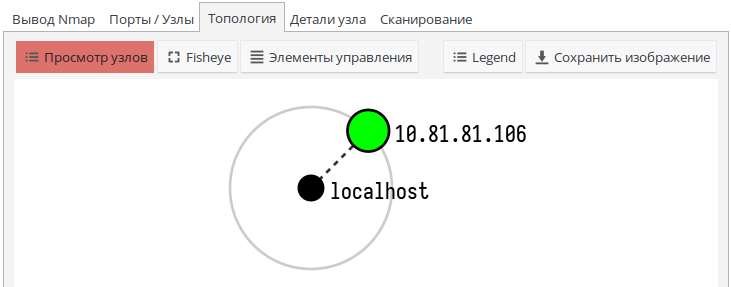

Вкладка «Топология» показывает топологию сети цели в графическом режиме.

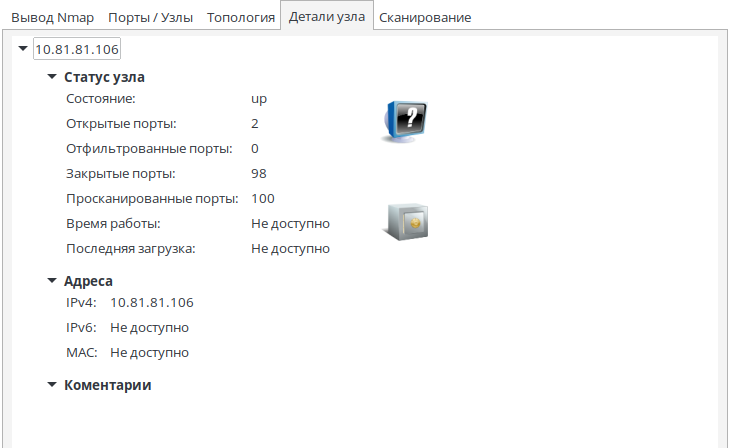

Вкладка «Детали узла» демонстрирует информацию об отсканированном узле, которая включает в себя имя узла, состояние сканированных портов, время безотказной работы, адреса подключения и др.

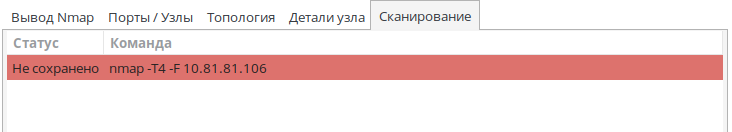

Вкладка «Сканирование» отображает историю всех выполненных проверок, включая запущенные проверки. Также можно добавить проверки, импортировав файл кнопкой «Добавить отчет».

Профили сканирования

В zenmap существует несколько профилей сканирования:

-

Intense scan — интенсивное сканирование;

-

Intense scan plus UDP — интенсивное сканирование плюс UDP;

-

Intense scan, all TCP ports — интенсивное сканирование, со всеми TCP-портами;

-

Intense scan, no ping — интенсивное сканирование, без пинга;

-

Ping scan — пинг-сканирование;

-

Quick scan — быстрое сканирование;

-

Quick scan plus — быстрое сканирование плюс;

-

Quick traceroute — быстрая трассировка;

-

Regular scan — обычное сканирование;

-

Slow comprehensive scan — медленное комплексное сканирование.

1. Intense scan — этот профиль быстро сканирует наиболее распространенные TCP-порты, а также определяет тип ОС, её службы и версии.

Команда:

nmap -T4 -A -v <цель>

где:

-

-T4 — временной параметр, который находится в диапазоне от 0 до 5, где 0 — самый медленный тип сканирования, а 5 — самый быстрый тип сканирования;

-

-A — параметр, определяющий тип ОС и ее версии;

-

-v — параметр, который отображает подробную информацию и детали сканирования, чтобы пользователь знал текущее состояние сканирования.

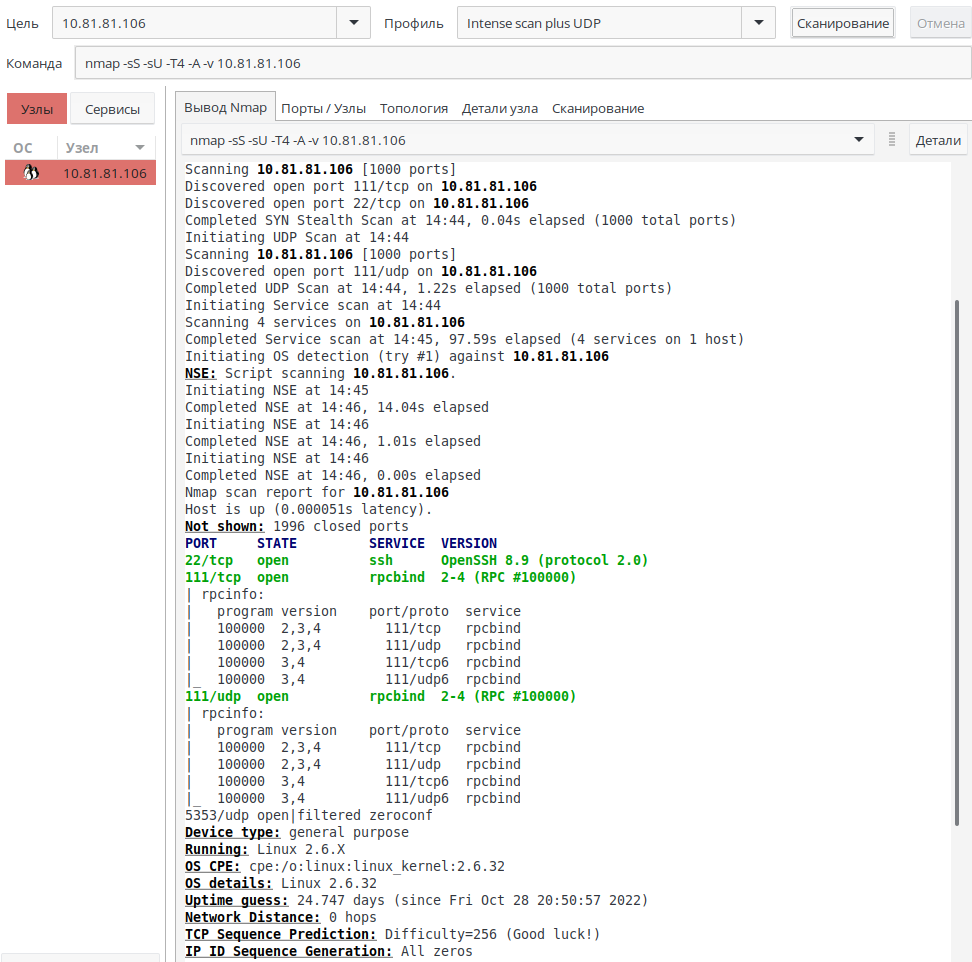

2. Intense scan plus UDP — работает как обычное интенсивное сканирование, однако дополнительно сканирует порты UDP.

Команда:

nmap -sS -sU -T4 -A -v <цель>

где:

-

-sS — указывает nmap сканировать порты TCP с помощью пакетов SYN;

-

-sU — параметр, отвечающий за сканирование UDP-портов.

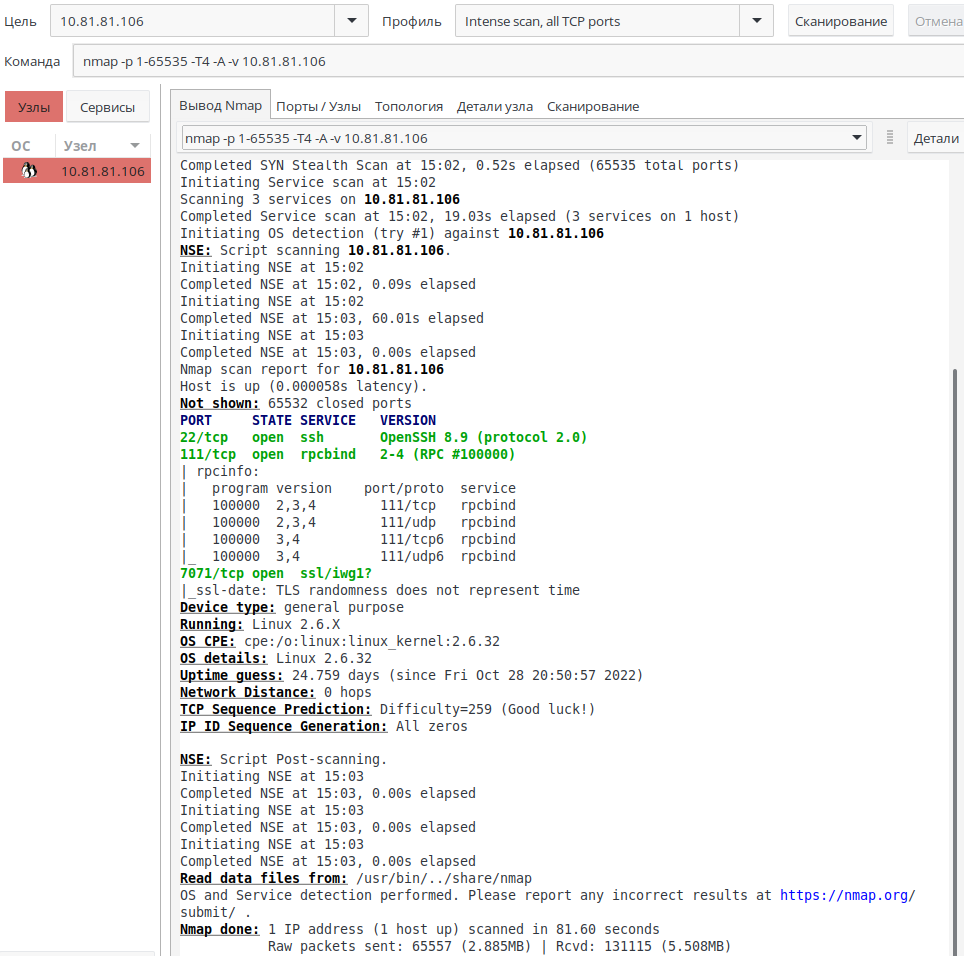

3. Intense scan, all TCP ports — поскольку для сканирования всех портов требуется время, nmap обычно сканирует 1000 самых распространённых портов. При Интенсивном сканировании проверка nmap идёт по всем портам от 1 до 65535 (макс.).

Команда:

nmap -p 1-65535 -T4 -A -v <цель>

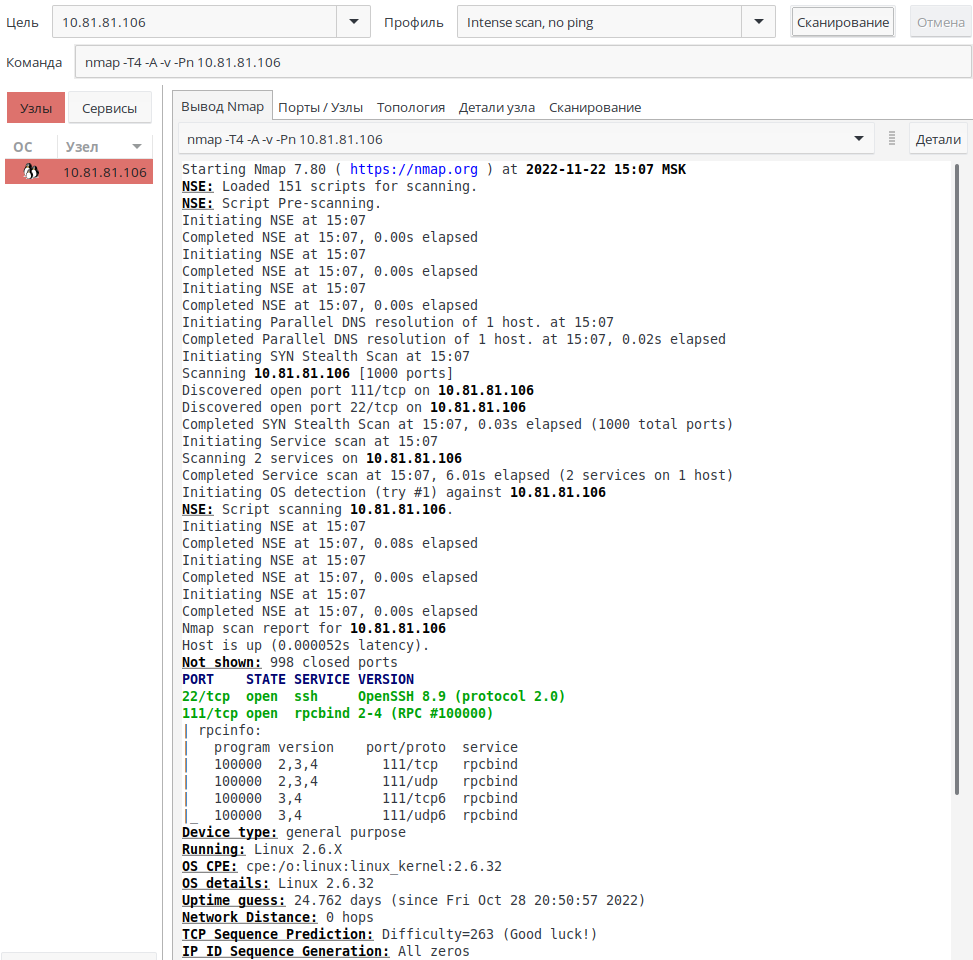

4. Intense scan, no ping — работает точно так же, как и другие интенсивные сканирования. Данный тип сканирования полезен, когда целевой хост блокирует запрос ping, но вы знаете, что он активен.

Команда:

nmap -T4 -A -v -Pn <цель>

где:

-

-Pn — параметр предполагает, что хост работает.

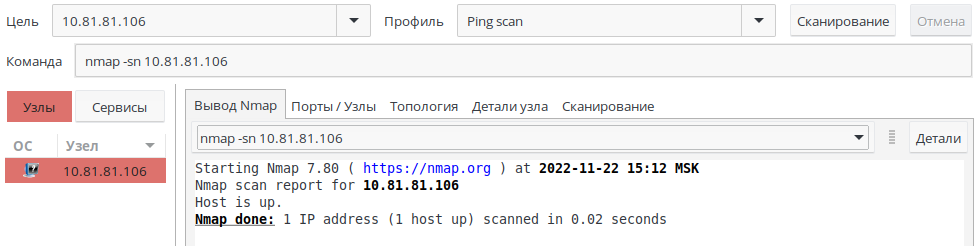

5. Ping scan — выполняет только пинг цели, не сканируя порты.

Команда:

nmap -sn <цель>

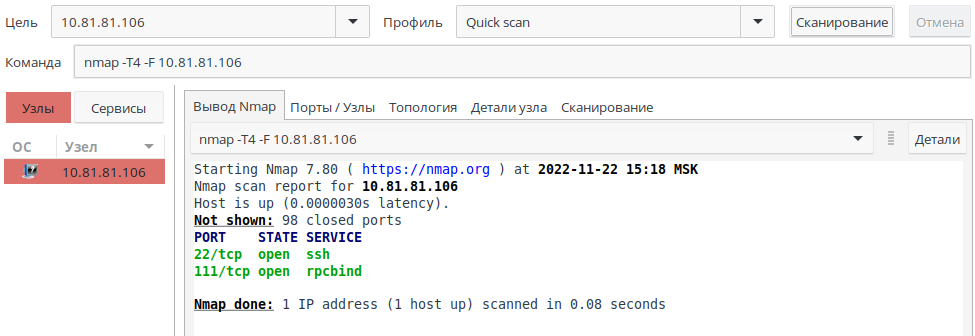

6. Quick scan — сканирует только ограниченное количество портов TCP, т.е. 100 самых распространенных портов TCP.

Команда:

nmap -T4 -F <цель>

где:

-

-F — параметр для быстрого сканирования. Вместо того чтобы сканировать все порты, сканируется только несколько портов.

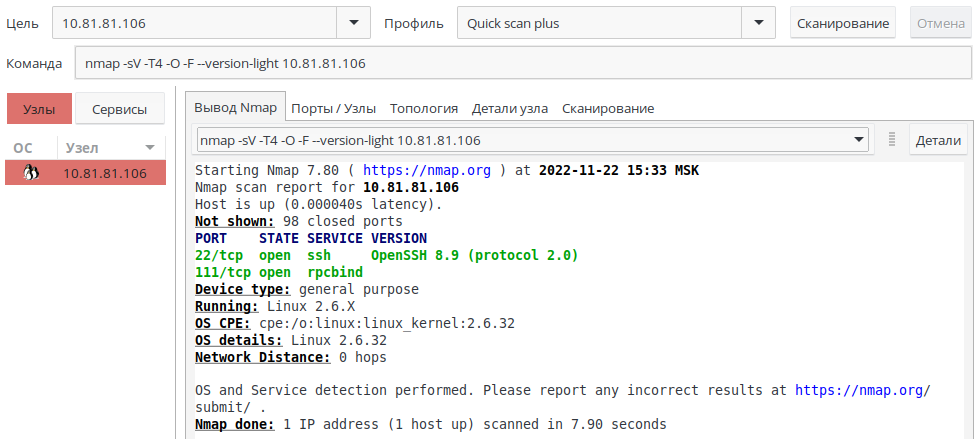

7. Quick scan plus — помимо быстрого сканирования определяет также операционную систему сканируемого хоста и определяет версии служб, за которыми закреплены сканируемые порты.

Команда:

nmap -sV -T4 -O -F --version-light <цель>

где:

- -O — параметр, который определяет тип ОС, а затем выполняет легкое сканирование.

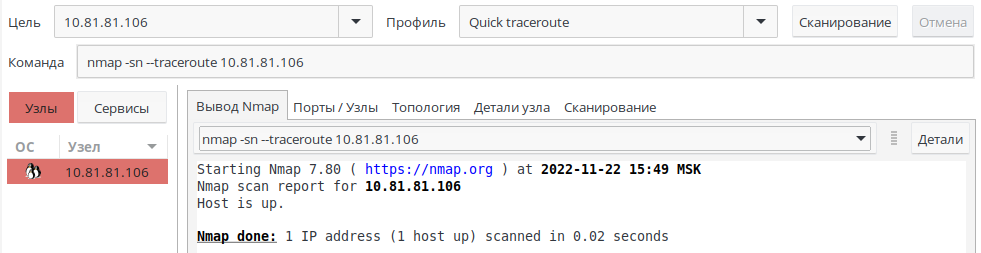

8. Quick traceroute — отслеживает и выполняет пинг всех хостов, определенных в цели.

Команда:

nmap -sn --traceroute <цель>

где:

-

--traceroute — программа, которая записывает маршрут между вашим компьютером и определенным пунктом назначения через Интернет.

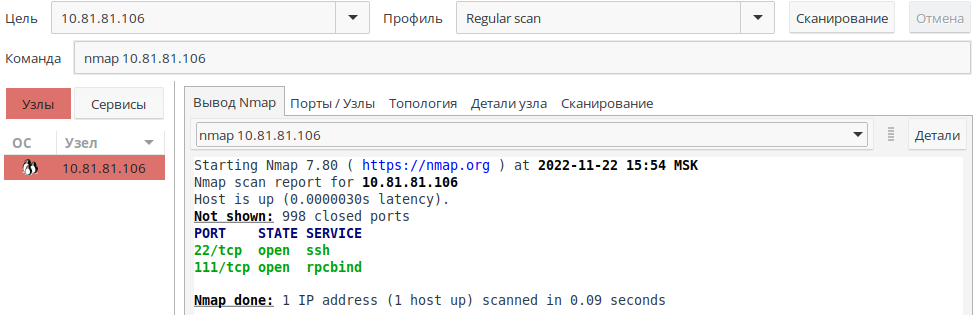

9. Regular scan — выполняет сканирование TCP SYN для 1000 наиболее распространенных портов, используя запрос ping для обнаружения хоста.

Команда:

nmap <цель>

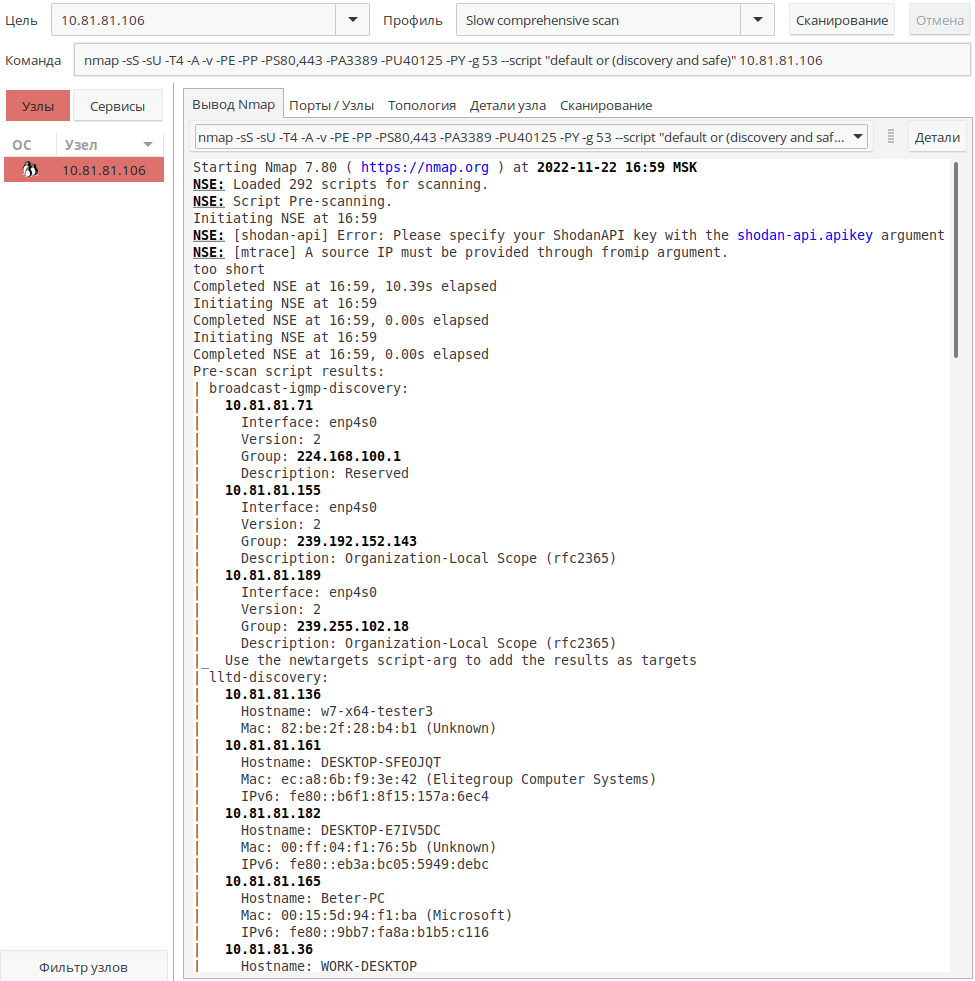

10. Slow comprehensive scan — профиль обладает большим количеством параметров, которые позволяют провести комплексное сканирование сети.

Команда:

nmap -sS -sU -T4 -A -v -PE -PP -PS80,443 -PA3389 -PU40125 -PY -g 53 --script "default or (discovery and safe)" <цель>

где:

-

-PE — пинг с использованием ICMP-эхо запросов;

-

-PP — пинг с использованием запросов временной метки;

-

-PS<№_порта> — TCP SYN-пинг заданных хостов;

-

-PA<№_порта> — TCP ACK-пинг заданных хостов;

-

-PU<№_порта> — UDP-пинг заданных хостов;

-

-PY — похоже на сканирование TCP SYN, только вместо этого используется SCTP;

-

-g — указывается, какой исходный порт вы хотите использовать. Используется при попытке обойти систему обнаружения вторжений (IDS);

-

--script — сканирование с использованием скриптов.

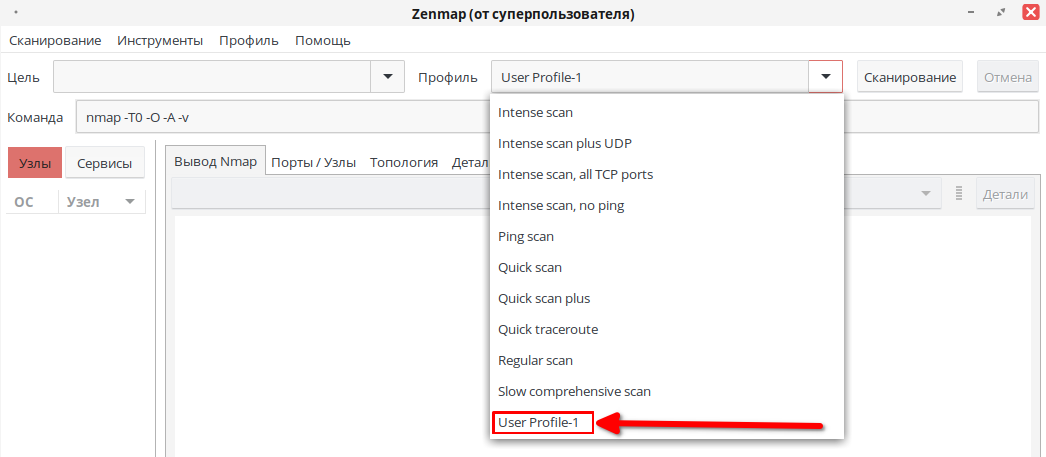

Пользовательские профили

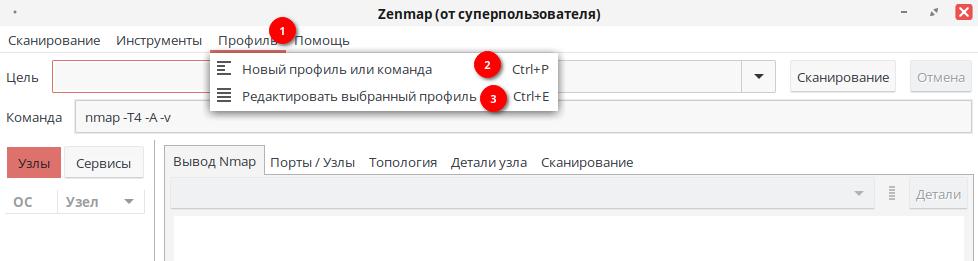

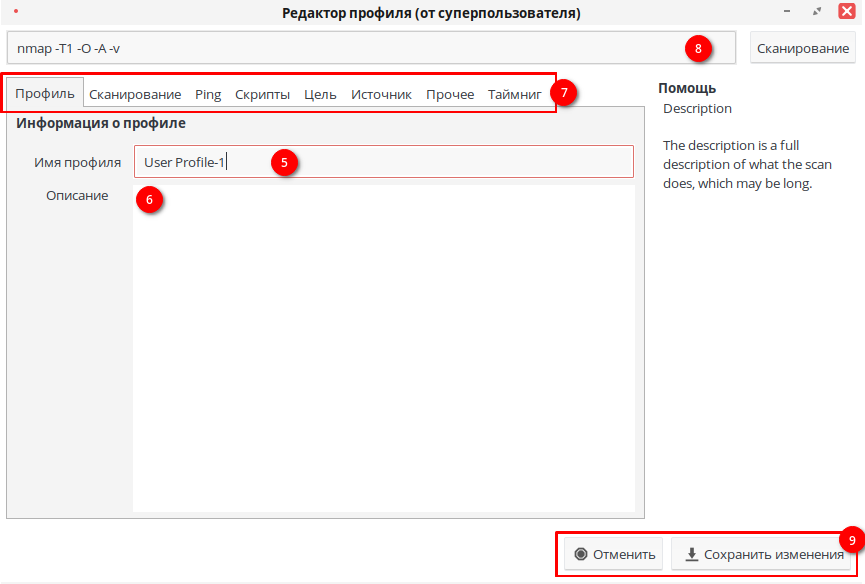

В zenmap есть возможность создавать и редактировать пользовательские профили. Для этого необходимо выбрать во вкладке «Профиль» (1) соответствующий пункт меню: «Новый профиль или команда» (2) или «Редактировать выбранный профиль» (3).

В окне редактора указывается имя профиля (5). Пользователь может при необходимости добавить описание к своему профилю (6). После указания всех необходимых параметров настройки (7) в отдельном поле (8) формируется команда для последующего сканирования сети. В этом же поле можно сразу указать нужную команду для выполнения сканирования без последовательной настройки. После настройки можно сохранить полученный профиль или отменить все изменения (9).

Во вкладке «Профиль» можно выбрать сохранённый профиль сканирования.

Дата последнего изменения: 04.02.2026

Если вы нашли ошибку, пожалуйста, выделите текст и нажмите Ctrl+Enter.