3.9.14.2 Webmin — программный комплекс для удаленного администрирования

Скачать документ

Скачать документ

Установка и настройка

Обновление

Создание пользователя для Webmin

Работа с Webmin

Файловый менеджер

Работа с консолью

Состояние сервера и служб

Резервное копирование конфигурационных файлов

Модуль «Пользователи в Webmin»

Bacula — резервное копирование системы

Ротация логов

Добавление и редактирование MIME-типов

Почтовые ящики пользователей (Read User Mail)

Настройки Postfix

Сервер SSH

HTTP Tunnel

Protected Web Directories

Загрузка и сохранение

Команды пользователя

Модули Perl

Мониторинг сетевого трафика (Bandwidth Monitoring)

TCP Wrappers

Cluster Change Passwords

Cluster Copy Files

Cluster Shell Commands

Cluster Usermin Servers

Cluster Webmin Servers

Окружение

- Версия ОС: 8

- Конфигурация ОС: Сервер графический

- Редакция ОС: Стандартная

- Версия ПО: webmin-2.520-2

Средство системного администрирования Webmin представляет собой бесплатное программное обеспечение, облегчающее работу системных администраторов операционных систем семейства Linux.

Webmin представляет собой простой веб-сервер и несколько сотен скриптов, написанных на языке Perl, с помощью которых выполняются команды конфигурирования отдельных элементов системы, системных служб и самого Webmin. Практически, Webmin — это удобная панель управления, доступная через веб-браузер, а модули Webmin — это внешний интерфейс к консольным утилитам. При настройках по умолчанию для доступа к Webmin достаточно в любом обозревателе открыть URL — https://<host>:10000, где <host> — IP-адрес или доменное имя сервера.

https://localhost:10000 — обычно, при настройках по умолчанию, доступ к средствам Webmin возможен только через петлевой интерфейс. После авторизации пользователь получает доступ к настройкам как самого Webmin, так и тех составляющих операционной системы, поддержка которых реализована в его данной версии.

Webmin — это средство для системного администрирования, обеспечивающее автоматизацию рутинных задач, позволяющее отображать данные в удобном представлении и выполнять настройки с меньшими затратами сил и средств.

Webmin работает фактически на всех *nix-платформах, включая Linux, AIX, HPUX, Solaris, OS X и другие. Он может работать практически на любом графическом браузере как локально, так и удаленно. Данные, передаваемые между сервером и браузером, могут шифроваться при помощи SSL. Кроме того, для начинающего системного администратора Linux полезным свойством может быть то, что в Webmin имеется возможность изменить используемый язык и тему оформления.

Установка и настройка

Для установки программы через терминал выполните следующую команду (потребуются права администратора):

sudo dnf install webmin

Обновление

Для обновления уже установленной и настроенной системы Webmin до актуальной версии выполните следующий алгоритм действий:

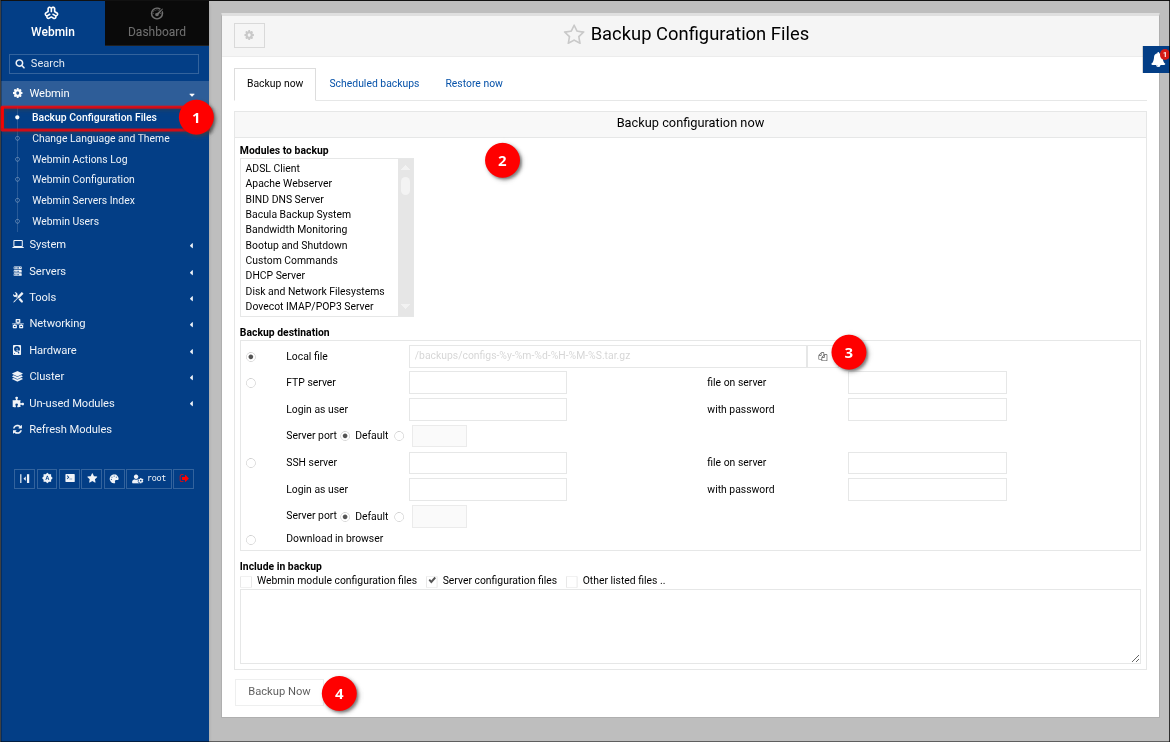

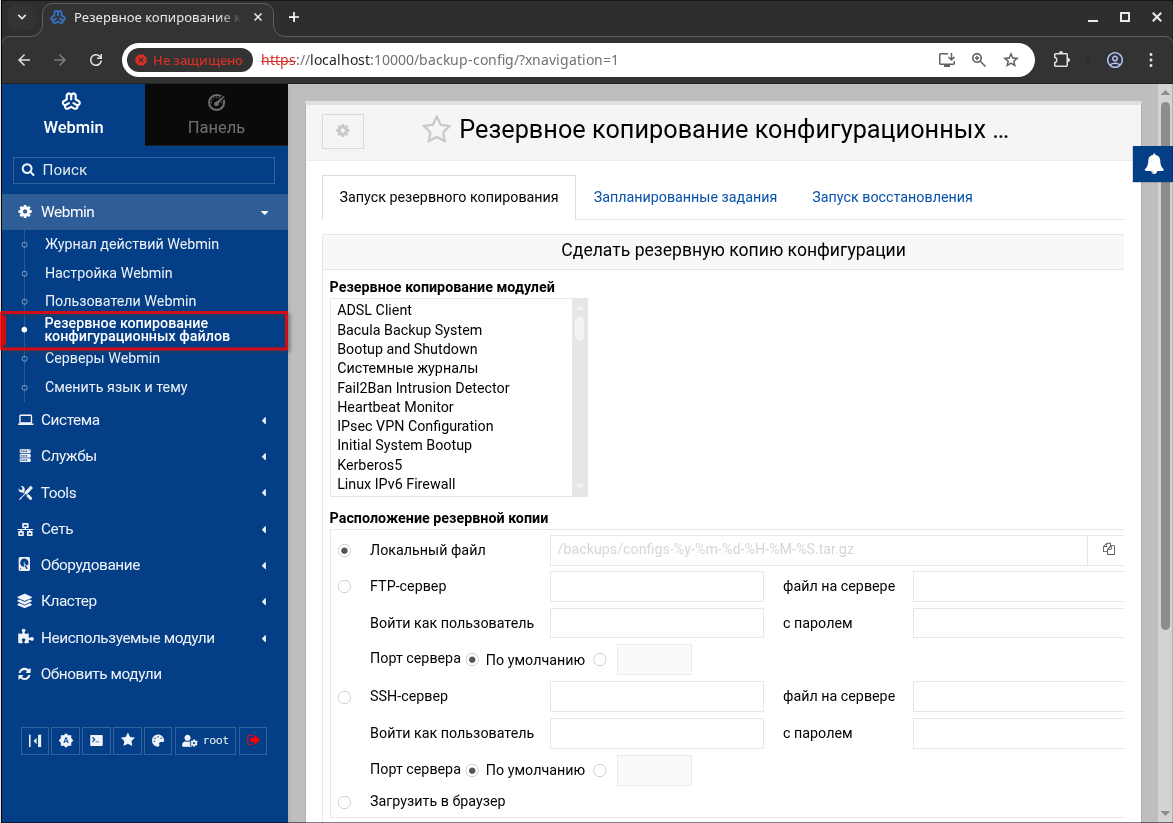

1. Создайте резервную копию конфигурационных файлов Webmin. Для этого в веб-интерфейсе в категории «Webmin» выберите модуль «Backup Configuration Files» (1).

Выделите модули, конфигурацию которых необходимо сохранить (2). Можно выбрать несколько модулей с помощью клавиши Ctrl или все модули между двумя модулями с помощью клавиши Shift.

Выберите место сохранения резервной копии и введите имя создаваемого архива (3). Обратите внимание, что расширение архива должно быть tar.gz. Затем нажмите на кнопку «Backup Now» (4).

2. Удалите установленную версию Webmin:

sudo dnf remove webmin

3. Установите актуальную версию из репозитория:

sudo dnf install webmin

4. Перейдите в веб-интерфейс Webmin. Откройте модуль «Backup Configuration Files», во вкладке «Restore now» выполните действия, аналогичные созданию резервной копии, и нажмите кнопку «Restore now».

Создание пользователя для Webmin

Webmin по умолчанию использует системную аутентификацию. При отключенной учетной записи root вход в Webmin невозможен, пока не будет задан пароль для root командой sudo passwd root или не добавлен пользователь с правами администратора в конфигурационный файл Webmin (/etc/webmin/miniserv.users).

Для предоставления прав доступа локальному пользователю с привилегиями администратора в системе Webmin выполните следующий алгоритм действий:

1. Выполните команду для определения идентификатора пользователя:

id admin

2. Добавьте запись в файл /etc/webmin/miniserv.users в формате:

admin:x:1000

где:

-

admin— имя пользователя системы; -

x— указывает, что пароль будет проверяться через системную аутентификацию; -

1000— UID пользователя.

3. Отредактируйте файл /etc/webmin/webmin.acl.

3.1 Скопируйте первую строку файла, соответствующую пользователю root, и вставьте ее в тот же файл на новой строке.

3.2. Замените первое слово root в новой строке на имя пользователя admin, сохраните изменения в файле.

4. Перезапустите службу Webmin:

sudo systemctl restart webmin

Работа с Webmin

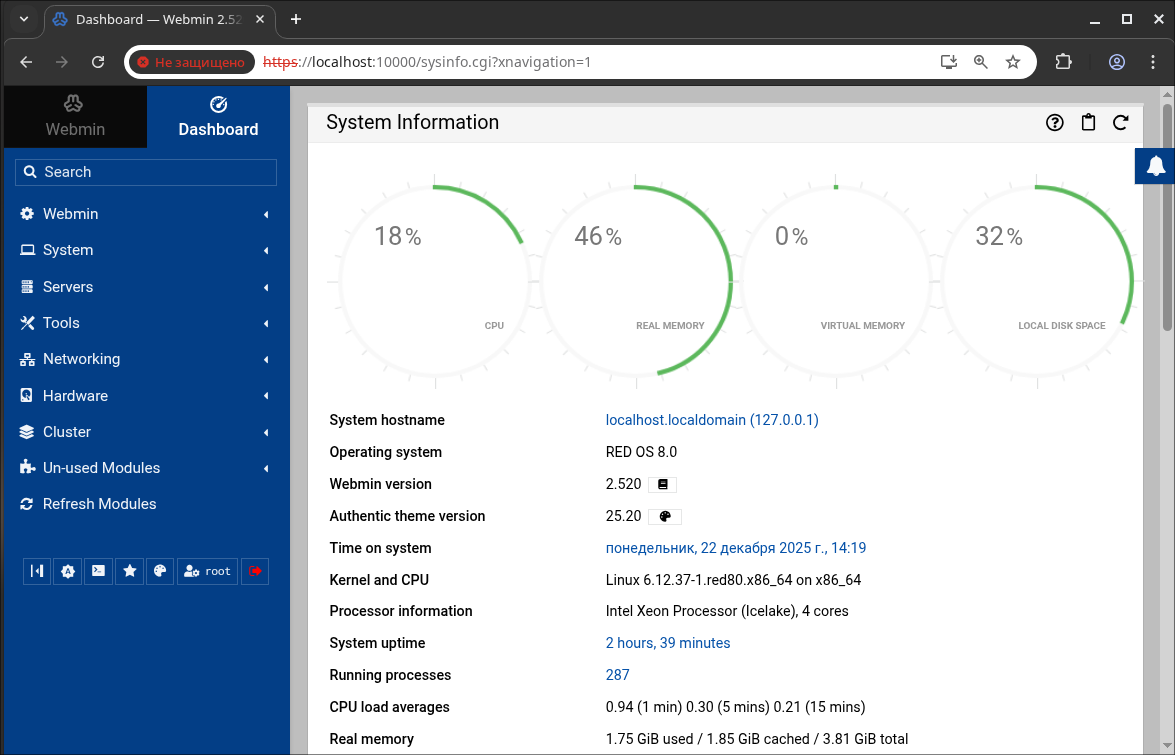

Откройте браузер и введите в адресной строке: https://localhost:10000. После ввода имени пользователя и пароля отобразится основное окно Webmin:

В правой части основного окна отображается информация о системе, в левой — категории, доступные для настройки с использованием Webmin:

-

Webmin — настройка сетевых интерфейсов и портов сервера, настройки пользователей, язык и тема оформления, журналы действий, резервное копирование и т.п.;

-

System — управление пользователями, процессами, службами, файловыми системами, системными журналами, резервное копирование и управление приложениями;

-

Servers — настройки для установленных в системе серверов Postfix Mail Server, PostgreSQL, SSH Server и т.п.;

-

Tools — прочие инструменты для администрирования — командная оболочка, менеджер файлов, SSH-клиент и т.п.;

-

Networking — сетевые настройки, средства мониторинга сетевого трафика, брандмауэры и т.п.;

-

Hardware — системное время, средства управления принтерами, разделами на дисках, запись на CD/DVD;

-

Cluster — управление несколькими системами, объединенными в кластер. Webmin устанавливается на одной из систем, входящих в кластер, и взаимодействие с остальными осуществляется через протокол удаленного вызова процедур RPC (Remote Procedure Call);

-

Un-used Modules — неиспользуемые модули Webmin — модули которые были установлены, но в системе нет объектов для их использования. Если после установки Webmin выполнялась, например, установка сервера SSH, то для перевода его из категории неиспользуемых в категорию Servers (Серверы) необходимо выполнить обновление модулей (Refresh Modules в меню Webmin);

-

Refresh Modules — обновление модулей. Для того чтобы изменения в составе модулей вступили в силу, нужно завершить сеанс работы с Webmin (кнопка Sign out) и повторно авторизоваться.

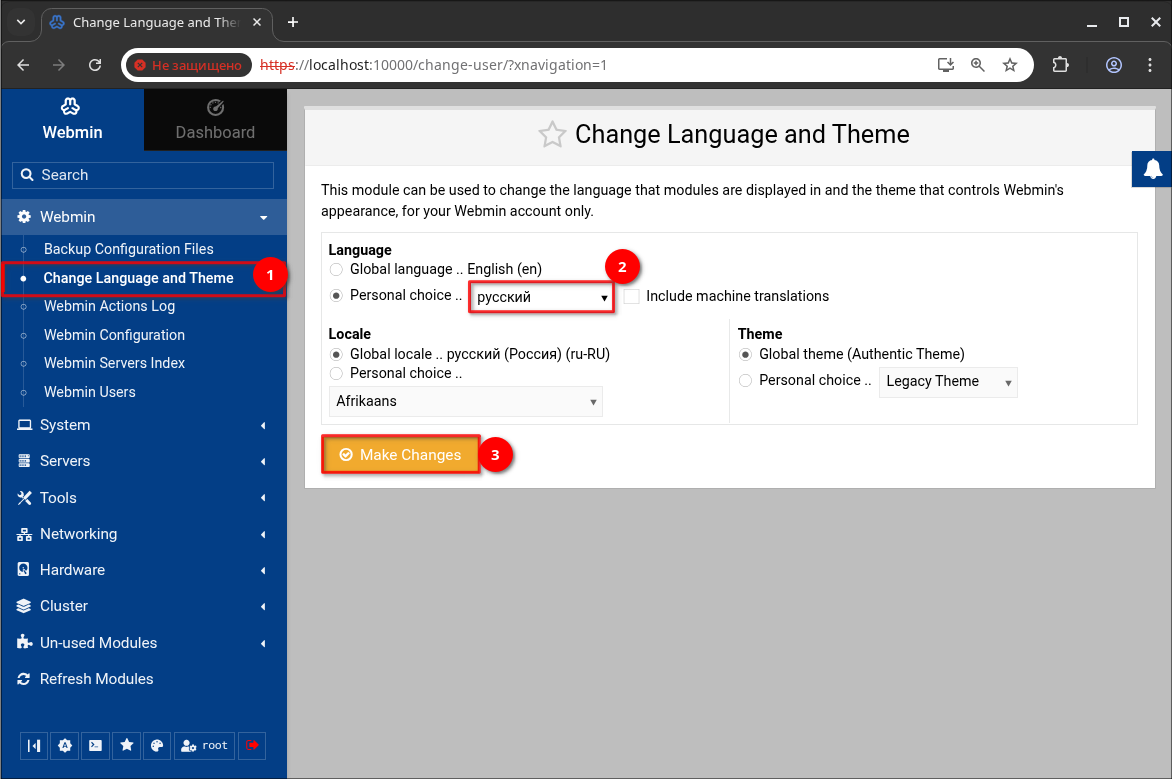

Для того чтобы использовать Webmin с русским интерфейсом, нужно перейти в категорию «Webmin» — «Change Language and Theme» и установить параметр «Personal choice»: русский. После этого нажать кнопку «Make Changes», выйти из Webmin и авторизоваться повторно.

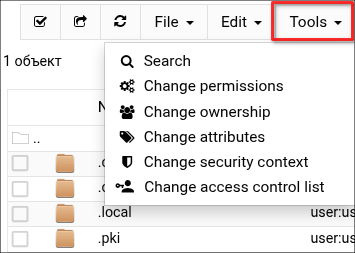

Файловый менеджер

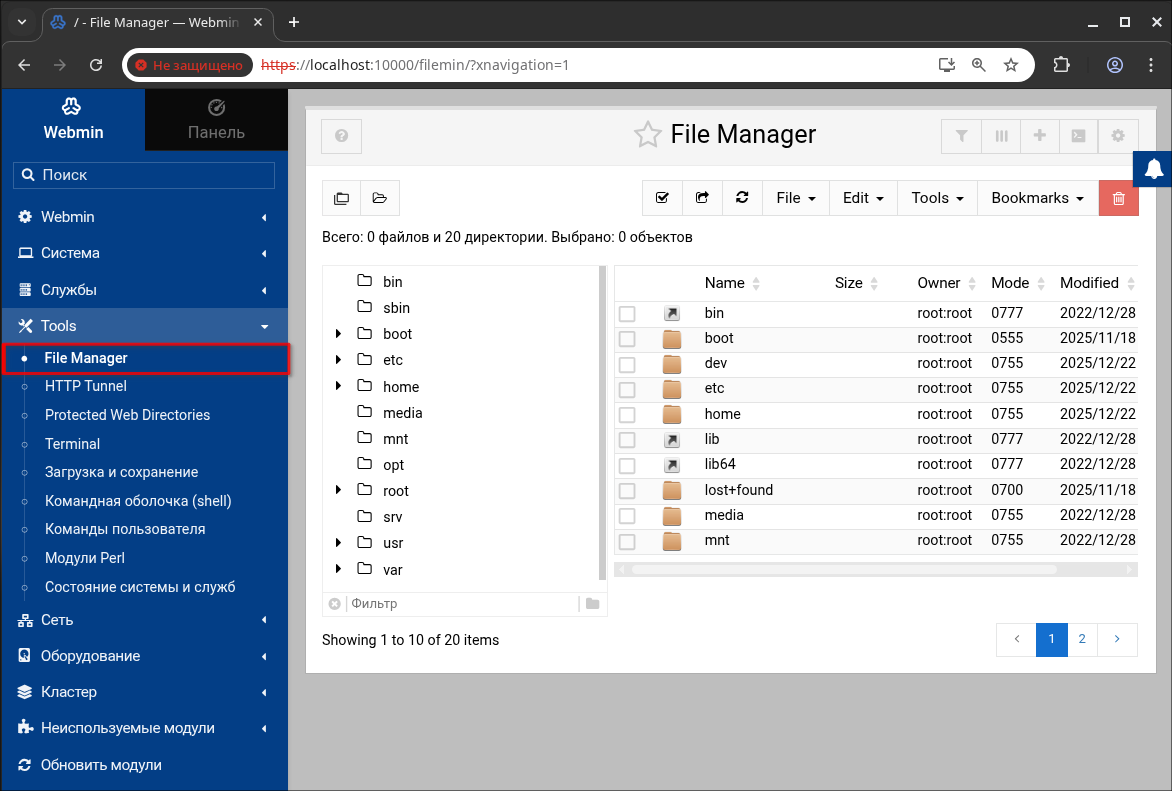

Файловый менеджер доступен в категории «Tools» — «File Manager».

При запуске файлового менеджера отображается корневой каталог файловой системы. С помощью навигационных элементов можно перемещаться по каталогам, просматривать содержимое файлов, а также загружать их на локальный компьютер.

Файловый менеджер позволяет выполнять базовые операции с файлами, такие как создание каталогов и текстовых файлов, редактирование текстовых файлов, формирование архивов, распаковка архивов (при наличии, например, unzip), двустороння передача файлов между сервером и локальным компьютером.

Дополнительно модуль включает инструменты для управления правами доступа, позволяющие изменять владельцев файлов и папок, а также устанавливать разрешения. Инструменты для изменения владельцев и прав доступны в меню «Tools».

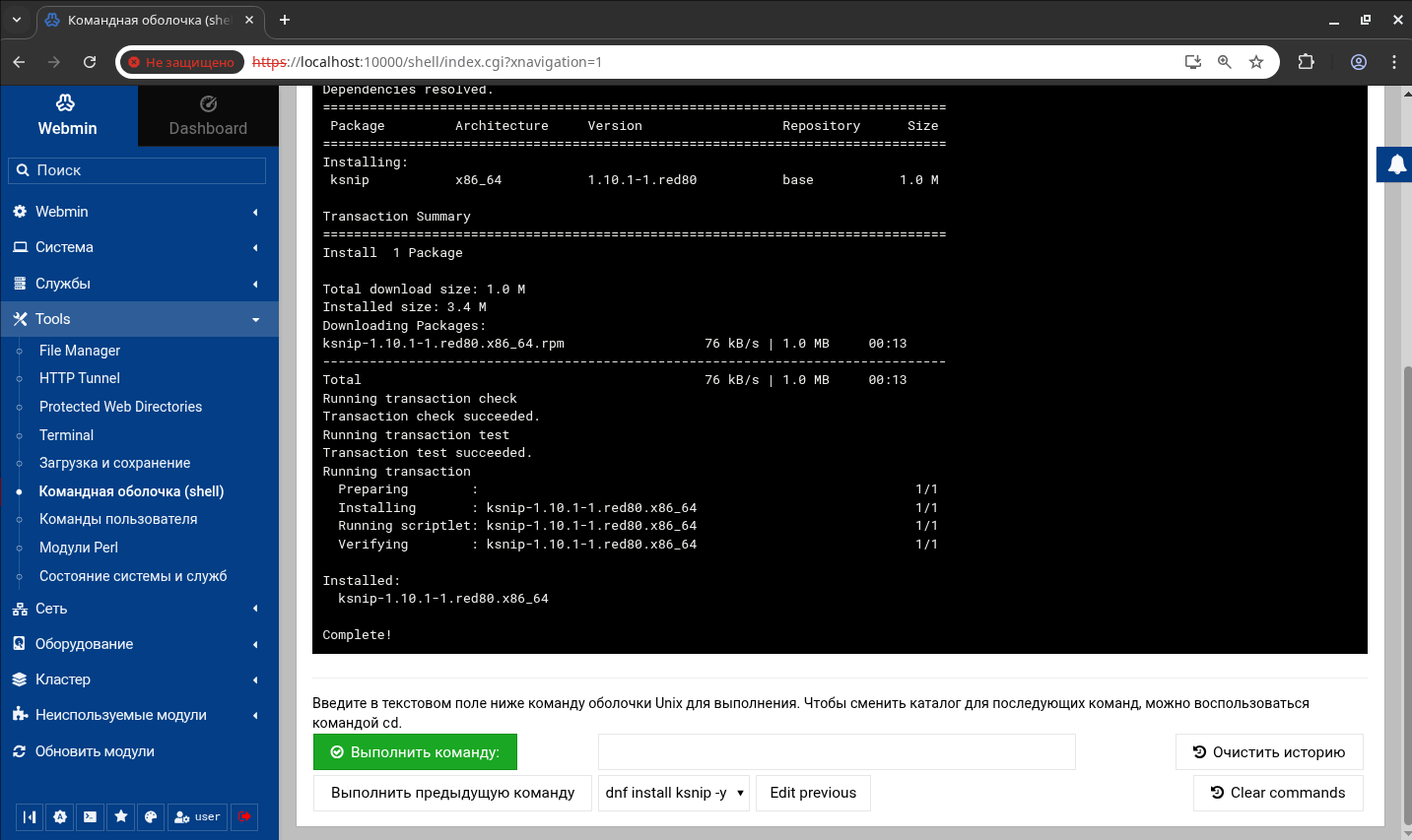

Работа с консолью

Модуль «Командная оболочка (Shell)», расположенный в категории «Tools», предоставляет доступ к системной консоли непосредственно через веб-интерфейс Webmin. Данное решение позволяет выполнять административные задачи и работать с командной строкой без необходимости использования отдельного SSH-клиента.

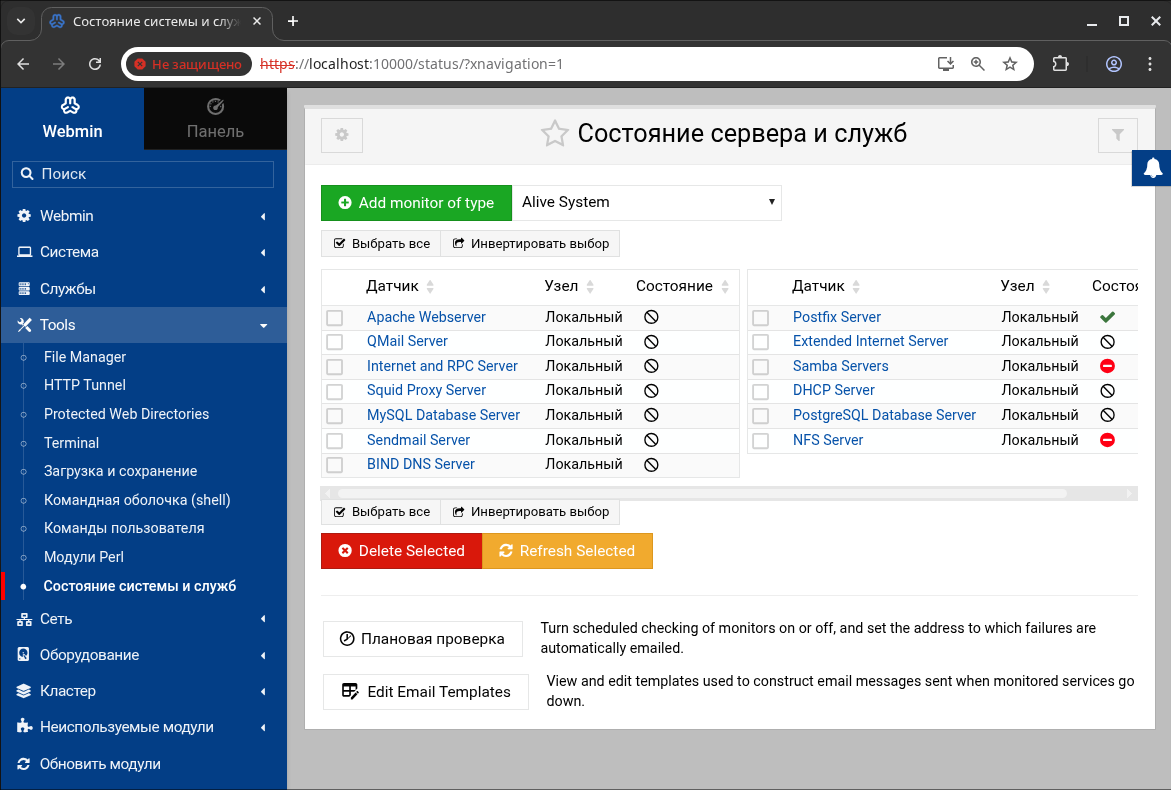

Состояние сервера и служб

Модуль «Состояние системы и служб», доступный в категории «Tools», предназначен для мониторинга работоспособности выбранных серверов и системных служб. Он позволяет оперативно отслеживать корректность выполнения процессов, выявлять сбои в их работе, а также настраивать автоматические действия на изменение состояния — например, отправку уведомлений по электронной почте или выполнение заданных команд. Эта функциональность может быть полезна для управления веб- или DNS-серверами.

При входе в модуль отображается главная страница с таблицей всех настроенных мониторов. Несколько мониторов для общих серверов и служб будут определены по умолчанию, но можно редактировать, удалять или добавлять их. Пример главной страницы модуля:

Для наблюдения за каждым сервером или службой в модуле необходимо создать отдельный монитор. Мониторы классифицируются по типам, соответствующим проверяемым сервисам (например, Apache, BIND). Каждый тип монитора определяет доступные параметры и методы проверки. Модуль позволяет создавать разные виды мониторов, например, для проверки состояния служб Sendmail или Squid, контроля ресурсов и проверки доступности.

Монитор может быть запущен локально или удаленно (требуется настройка в модуле «Webmin Server Index»). Также возможна проверка систем, на которых не установлен Webmin путем использования модулей типов remote TCP, HTTP и ping monitor.

По умолчанию статус мониторов проверяется при каждом открытии главной страницы модуля, что может занимать много времени, если запущено большое количество мониторов или удаленных хостов. Поэтому при необходимости можно настроить запланированную проверку состояний. В этом случае при переходе на главную страницу будут отображаться состояния, полученные при проведении последней проверки.

Резервное копирование конфигурационных файлов

Резервное копирование и восстановление конфигурационных файлов находится в категории «Webmin». Модуль позволяет создавать резервные копии и восстанавливать данные. Для этого необходимо выбрать нужные модули, указать расположение резервной копии и нажать кнопку «Запуск резервного копирования». Восстановление конфигурационных файлов осуществляется аналогичным образом.

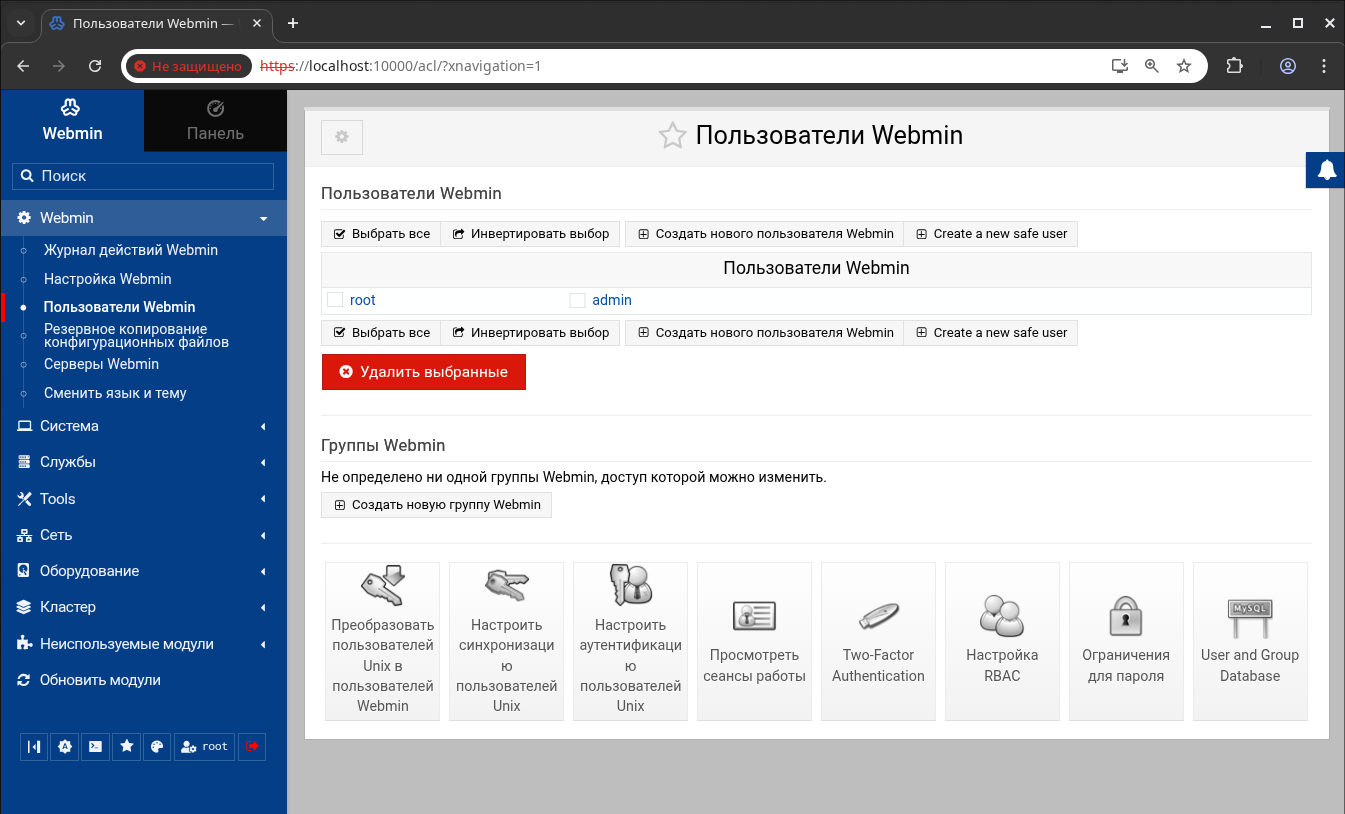

Модуль «Пользователи Webmin»

Модуль «Пользователи Webmin» расположен в категории «Webmin» и предназначен для управления UNIX-пользователями и группами в системе. Пользователи, созданные администратором, обычно размещаются в каталоге /home.

При работе с модулем следует соблюдать осторожность для изменения существующих системных пользователей, таких как root и admin, так как их изменение или удаление может вывести систему из строя. Пользователи могут иметь домашние директории в корневом каталоге (/). Удаление таких пользователей вызовет удаление всех системных файлов!

Модуль также обеспечивает синхронизацию пользователей между различными службами. Например, Samba использует отдельный список пользователей и паролей, который может быть согласован со списком UNIX-пользователей. Для этого необходимо разрешить автоматическое обновление во всех соответствующих модулях. Аналогичная функция доступна для синхронизации групп, например, между UNIX-группами и группами Samba.

При открытии модуля главная страница отображает список всех пользователей и групп системы в виде отдельных таблиц. При большом количестве записей таблицы заменяются формами поиска для удобной навигации.

Bacula — резервное копирование системы

Bacula – пакет программ архитектуры «клиент-сервер» с открытым исходным кодом, предназначенный для создания резервных копий данных, находящихся на компьютерах с различными операционными системами, для восстановления и проверки хранящихся данных. Этот пакет имеет модульную архитектуру, легко масштабируется и может быть использован, как для небольшой локальной сети из нескольких компьютеров, так и для сети предприятия, состоящего из нескольких сотен компьютеров.

Система построена по технологии клиент-сервер и для передачи данных использует протокол TCP. Резервные копии создаются в собственном, полностью открытом формате. Система резервирования данных Bacula состоит из четырёх основных элементов: Director Daemon, Storage Daemon, File Daemon и Bacula Console. Все эти элементы реализованы в виде самостоятельных приложений.

Director Daemon (DD) – это центральный элемент системы, осуществляющий управление её остальными компонентами. В его задачи входит управление процессом резервирования/восстановления данных, обеспечение интерфейса управления для администраторов и многое другое.

Storage Daemon (SD) – приложение, отвечающее за чтение/запись данных непосредственно на устройства хранения информации. Принимает управляющие команды от DD, а также резервируемые данные от/к File Daemon.

File Daemon (FD) – этот элемент ещё можно назвать Агентом. Именно он работает в рамках операционной системы, данные которой необходимо резервировать. File Daemon выполняет всю рутину, осуществляя обращение к резервируемым файлам и их дальнейшую передачу к SD. Также на стороне FD выполняется шифрование резервных копий, если это определено конфигурацией.

Bacula Console (BC) – интерфейс администратора сиcтемы. Это командный интерпретатор для управления Bacula. Bacula Console может быть расширена с помощью графических систем управления, которые, как правило, являются всего лишь надстройкой над BC. К таким системам можно отнести Tray Monitor и Bat. Первая устанавливается на компьютере администратора системы и осуществляет наблюдение за работой системы резервирования, а вторая обеспечивает возможность управления посредством графического интерфейса.

Bacula Catalog – база данных, в которой хранятся сведения обо всех зарезервированных файлах и их местонахождении в резервных копиях. Каталог необходим для обеспечения эффективной адресации к требуемым файлам. Поддерживаются MySQL, PostgreSQL и SQLite. Такое структурное деление позволяет организовать очень гибкую систему резервирования, когда Storage Daemon разворачивается на выделенном сервере с несколькими устройствами хранения данных. Также Bacula Director может управлять несколькими экземплярами SD, обеспечивая резервирование части данных на одно устройство хранения, а части – на другое.

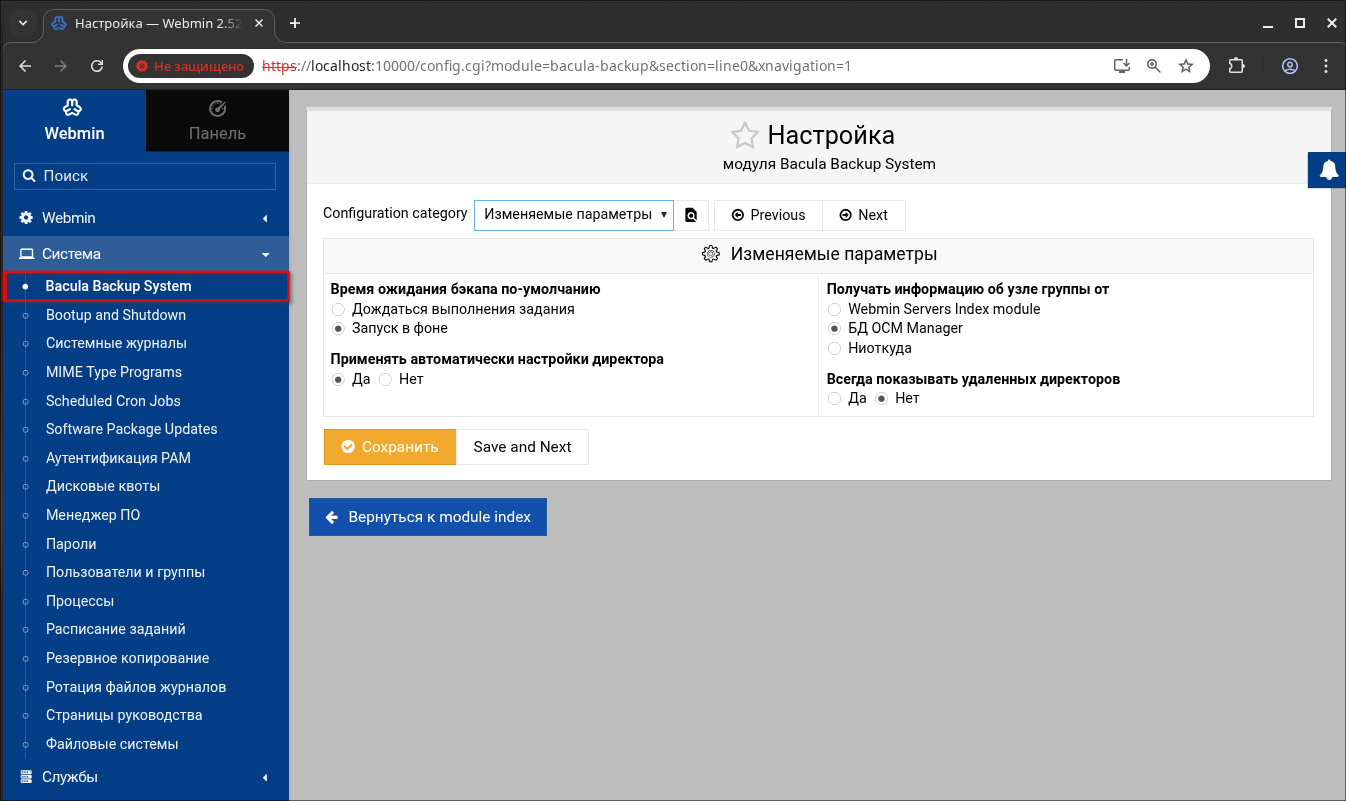

Модуль «Bacula Backup System» располагается в категории «Система». Если модуль не отображается в основной категории, проверьте в категории «Неиспользуемые модули».

Изначально сервер Bacula не будет включен автоматически. Для запуска Bacula-сервера нажмите «module configuration» – ссылку справа на странице «Bacula Backup System» или «Настройка модуля».

Заполните все параметры (введите название БД, логин для нее и пользователя). Затем можно производить резервное копирование системы.

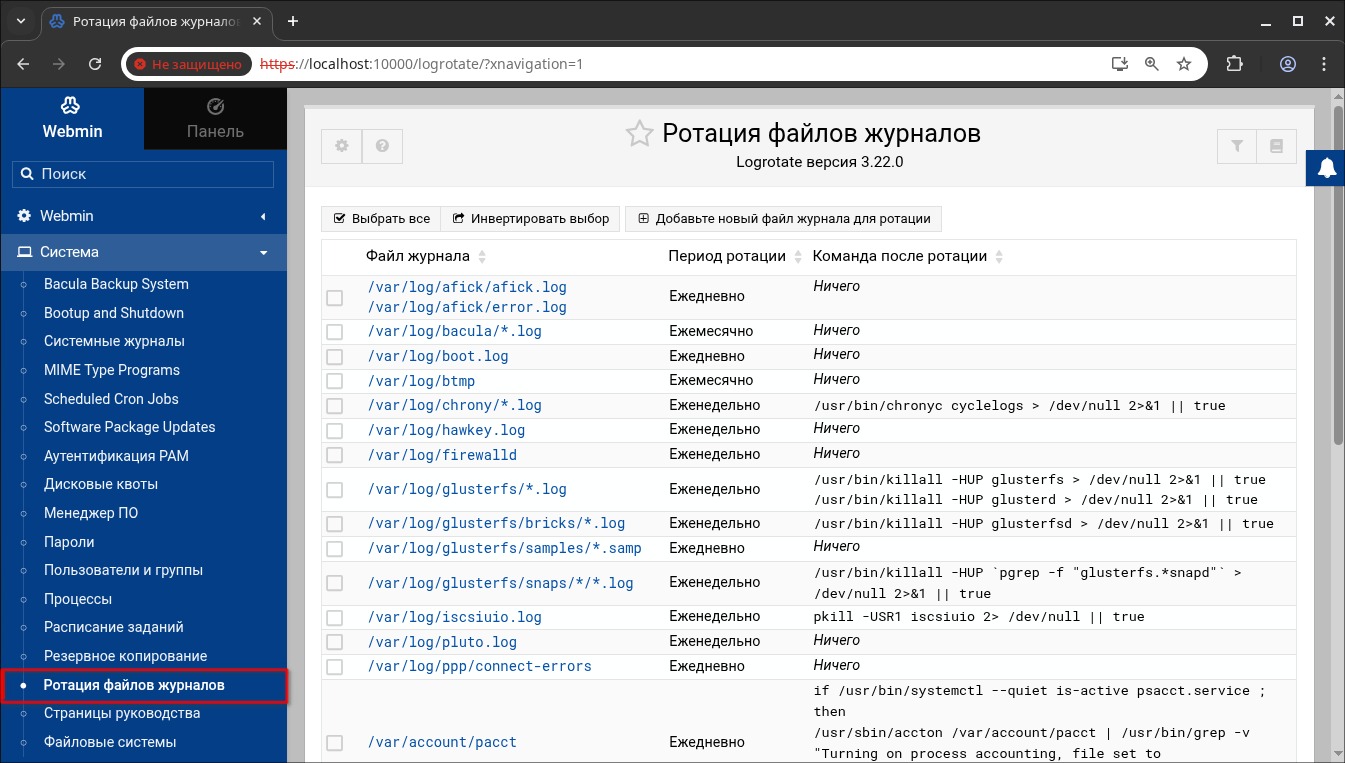

Ротация логов

В Linux большинство сервисов и программ, которые работают в фоне, таких как Apache, Nginx, Postfix и других записывают информацию о своем состоянии, результатах работы и ошибках в журналы. Стандартным каталогом для хранения таких журналов является /var/log.

Анализ логов позволяет выявлять причины ошибок, диагностировать проблемы и находить решения для их устранения. Но при этом размер логов постоянно растет, что приводит к росту занимаемого ими дискового пространства. Для поддержания работоспособности системы необходимо регулярно очищать журналы и удалять устаревшие записи.

В Webmin реализован модуль для автоматизации обработки лог-файлов. Он позволяет выполнять различные действия с журналами в зависимости от заданных условий и правил. Например, можно настроить сжатие журналов в архив или их отправку на другой сервер при достижении определенного размера, возраста или других параметров.

Доступ к настройкам ротации логов осуществляется через категорию «Система» - «Ротация файлов журналов».

Проверку условий можно настроить ежедневно, еженедельно или ежемесячно. Это позволяет создать схему ротации логов для определенного сервера. Ротация может использоваться и на домашних ПК, однако она больше важна для серверов, где объём логов значительно выше (например, в Apache могут ежедневно накапливаться сотни тысяч строк).

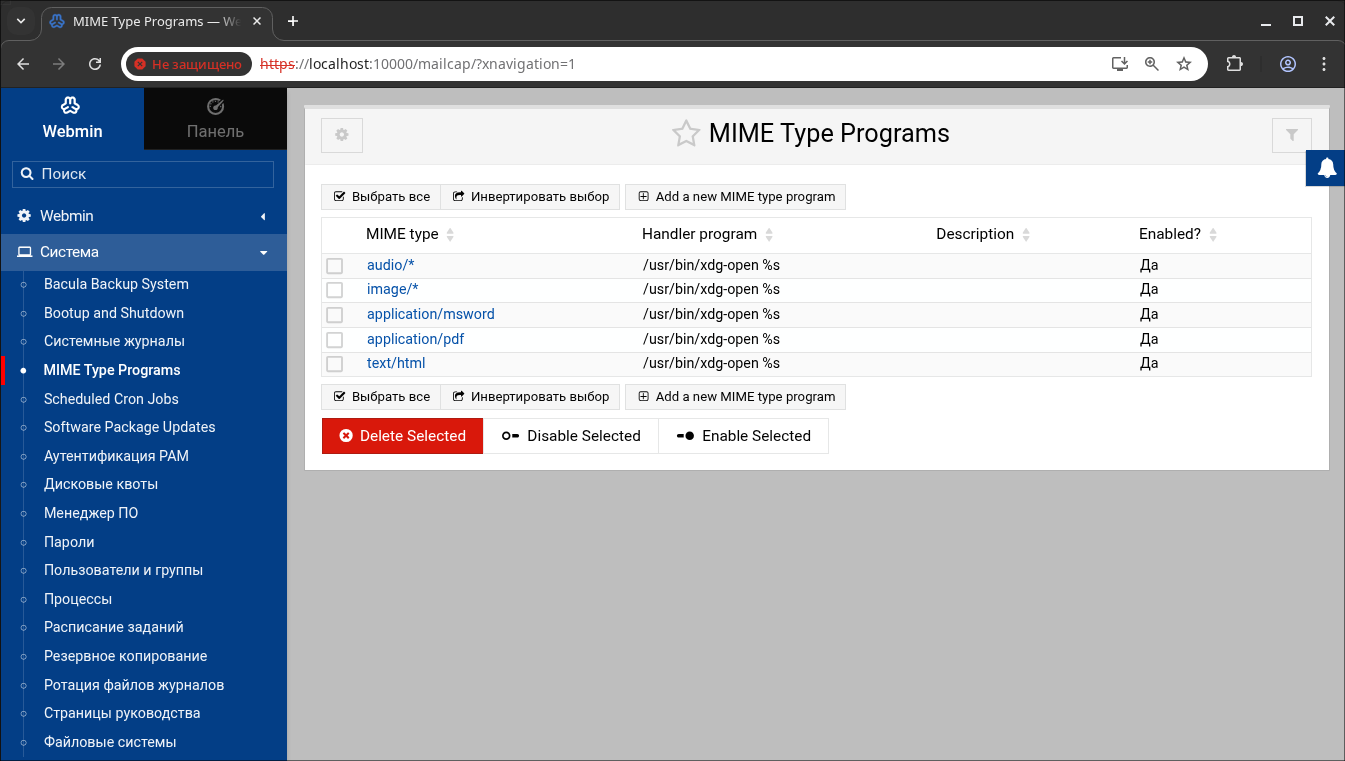

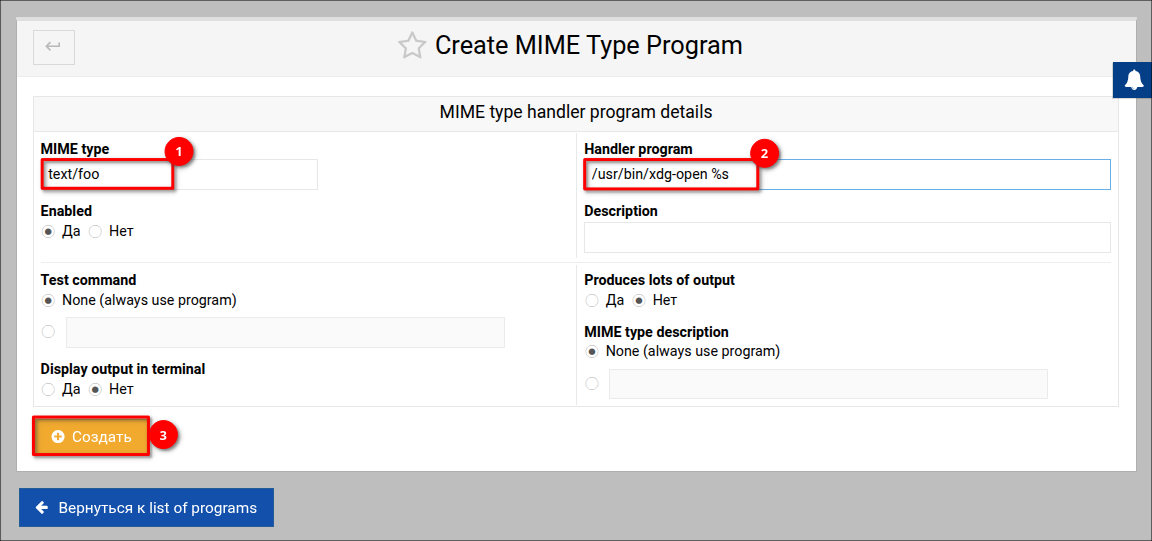

Добавление и редактирование MIME-типов

MIME-типы — способ, который использует веб-сервер Apache, почтовые клиенты и другие приложения для определения типа файлов или передаваемых данных. MIME-тип состоит из двух частей, разделенных косой чертой. Например, text/html или video/mpeg. Первая часть указывает общую категорию, а вторая — тип содержимого.

Каждый HTTP-ответ сервера Apache содержит запись о MIME-типе, поэтому браузер корректно интерпретирует содержимое и выбирает подходящий способ его обработки.

Apache использует глобальный список MIME-типов. Для его редактирования выполните следующий алгоритм действий:

- Над таблицей списка типов нажмите кнопку «Add a new MIME type program».

- В открывшейся форме в поле «MIME type» введите, например:

text/foo. - В поле «Handler program» введите команду для обработки файлов данного типа, например:

/usr/bin/xdg-open %s. - Нажмите кнопку «Создать».

MIME-типы могут быть настроены для всех виртуальных серверов, для отдельного виртуального сервера или для отдельного каталога. Для этого выберите Сервер по умолчанию, отдельный виртуальный сервер или каталог соответственно.

Для редактирования MIME-типа или его удаления нажмите на его имя. Внесите изменения и нажмите «Сохранить». Для удаления нажмите «Удалить» на форме редактирования.

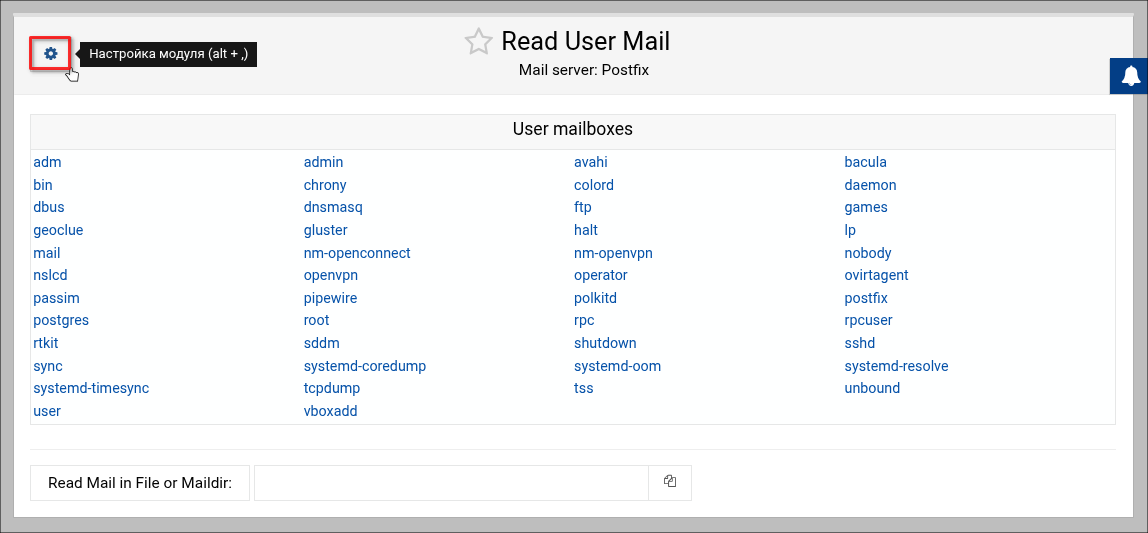

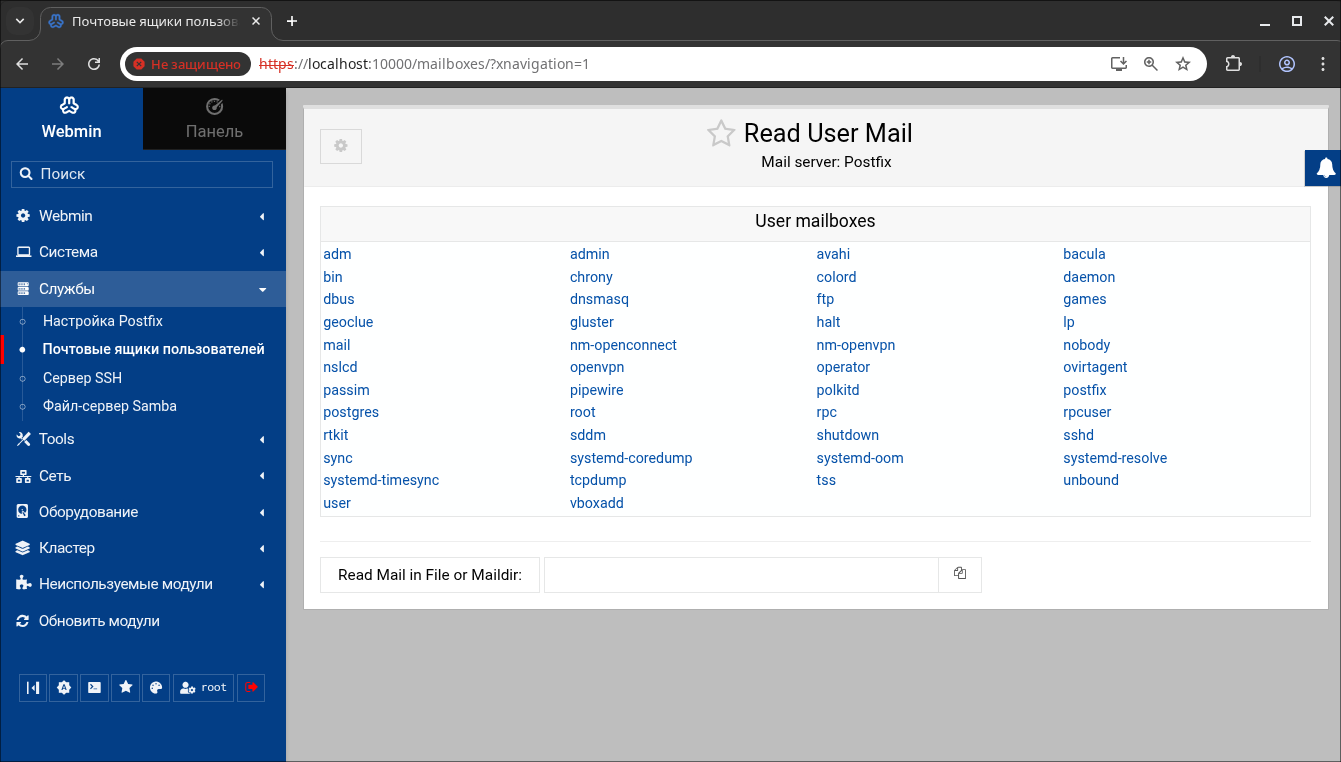

Почтовые ящики пользователей (Read User Mail)

Модуль «Почтовые ящики пользователей» предоставляет администратору доступ к электронной почте любого пользователя на сервере.

Для смены почтового сервера перейдите в «Настройки модуля» и в поле «Configuration category» выберите категорию «System configuration», затем в параметре «Mail server installed» укажите требуемый вариант почтового сервера.

Для использования модуля необходимо выбрать пользователя, чьи письма требуется прочитать, либо указать путь к почтовому файлу (например, mbox) или каталогу формата MailDir. В интерфейсе модуля доступна навигация по папкам почтового ящика, что позволяет просматривать письма, находящиеся в различных разделах (входящие, отправленные, архив и другие).

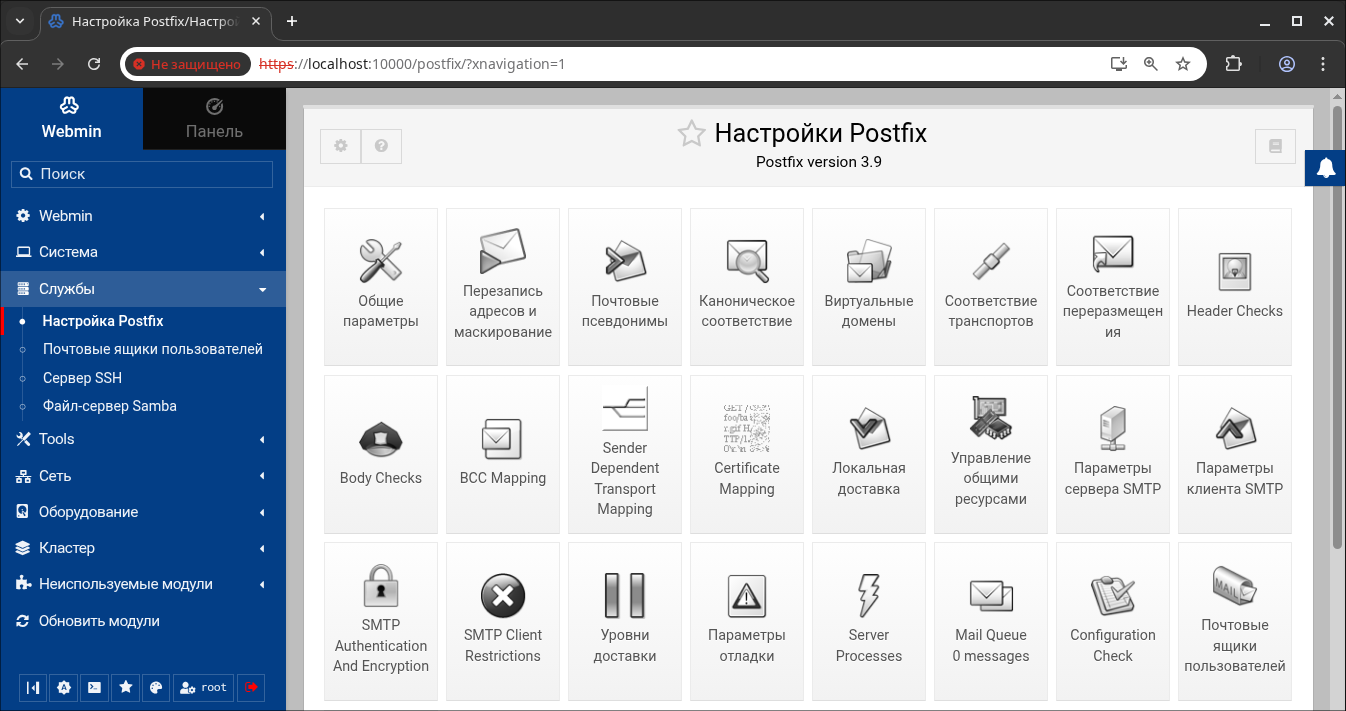

Настройки Postfix

Postfix - многофункциональный почтовый сервер, разработанный как безопасная и производительная альтернатива традиционному Sendmail. Сервер сохраняет внешнюю совместимость с Sendmail, что позволяет использовать его как прямую замену более старому и менее производительному решению.

Настройка Postfix включает в себя следующие возможности:

1. Общие параметры.

Раздел содержит базовые настройки, определяющие общее поведение Postfix. Здесь настраиваются параметры конфигурации, влияющие на всех пользователей и обрабатываемые сообщения. Для эффективной и безопасной работы обычно требуется внести несколько ключевых изменений в конфигурацию.

2. Перезапись адресов и маскирование.

Postfix предлагает относительно простую в использовании систему перезаписи адресов, позволяющую работать как почтовый шлюз для крупных сетей или обеспечивать взаимодействие между устаревшими системами и интернетом. Примеры использования:

-

преобразование локальных имен в полные адреса (username → username@example.com);

-

замена внутренних адресов на внешние (user@local → account@provider.com);

-

перенаправление почты через псевдонимы.

3. Почтовые псевдонимы.

Позволяют перенаправлять почту локальным получателям, например, доставляя письма на адреса postmaster или webmaster реальным пользователям. Раздел включает настройку файлов псевдонимов и отображение существующих правил.

Эта страница разделена на две части:

-

Верхний раздел «Параметры псевдонимов» содержит расположение и формат файлов псевдонимов, которые Postfix должен использовать для создания своих баз данных псевдонимов, и указывает тип используемой базы данных.

-

В нижнем разделе представлен список всех настроенных псевдонимов в системе и сопоставление псевдонимов.

4. Каноническое соответствие.

Каноническое соответствие в Postfix используется для изменения почты во входящей очереди и изменяет как заголовки сообщений, так и информацию о конверте сообщения для локальной или удаленной почты. Это сопоставление может быть полезно для замены имен входа на Firstname.Lastname@domain, адреса стиля или для очистки нечетных адресов из устаревших систем.

5. Виртуальные домены.

Обеспечивает перенаправление сообщений на основе домена в адресе получателя, изменяя адрес конверта без правки заголовков. В отличие от псевдонимов, работает как с локальными, так и с внешними адресами.

6. Соответствие транспортов.

Определяет механизмы доставки почты (SMTP, UUCP и др.). Используется для организации шлюзов, маршрутизации через брандмауэры или перенаправления на внутренние серверы.

7. Соответствие размещения.

Позволяет уведомлять отправителей о смене адреса получателя, указывая новые контактные данные.

8. Локальная доставка.

Настраивает обработку почты для локальных пользователей после прохождения всех проверок и преобразований адресов.

9. Управление общими ресурсами.

Содержит параметры ограничения памяти и процессов для Postfix. Требует настройки только на высоконагруженных серверах или системах с ограниченными ресурсами.

10. Параметры сервера SMTP.

Определяет поведение Postfix при приёме входящих соединений от SMTP-клиентов.

11. Параметры клиента SMTP.

Настраивает взаимодействие Postfix с другими почтовыми серверами при отправке исходящей почты, включая реакцию на ошибки.

12. Уровни доставки.

Устанавливает ограничения скорости и параллелизма обработки почты для всех компонентов системы.

13. Параметры отладки.

Postfix имеет два уровня ведения журнала. Первый уровень — обычный почтовый журнал, который сообщает обо всех обычных почтовых действиях, таких как полученная и отправленная почта, ошибки сервера, остановки и запуски. Второй уровень является более подробным и может быть настроен на ведение журнала действий, связанных с конкретными SMTP-клиентами, именами хостов или адресами. Страница содержит конфигурацию для второго уровня ведения журнала.

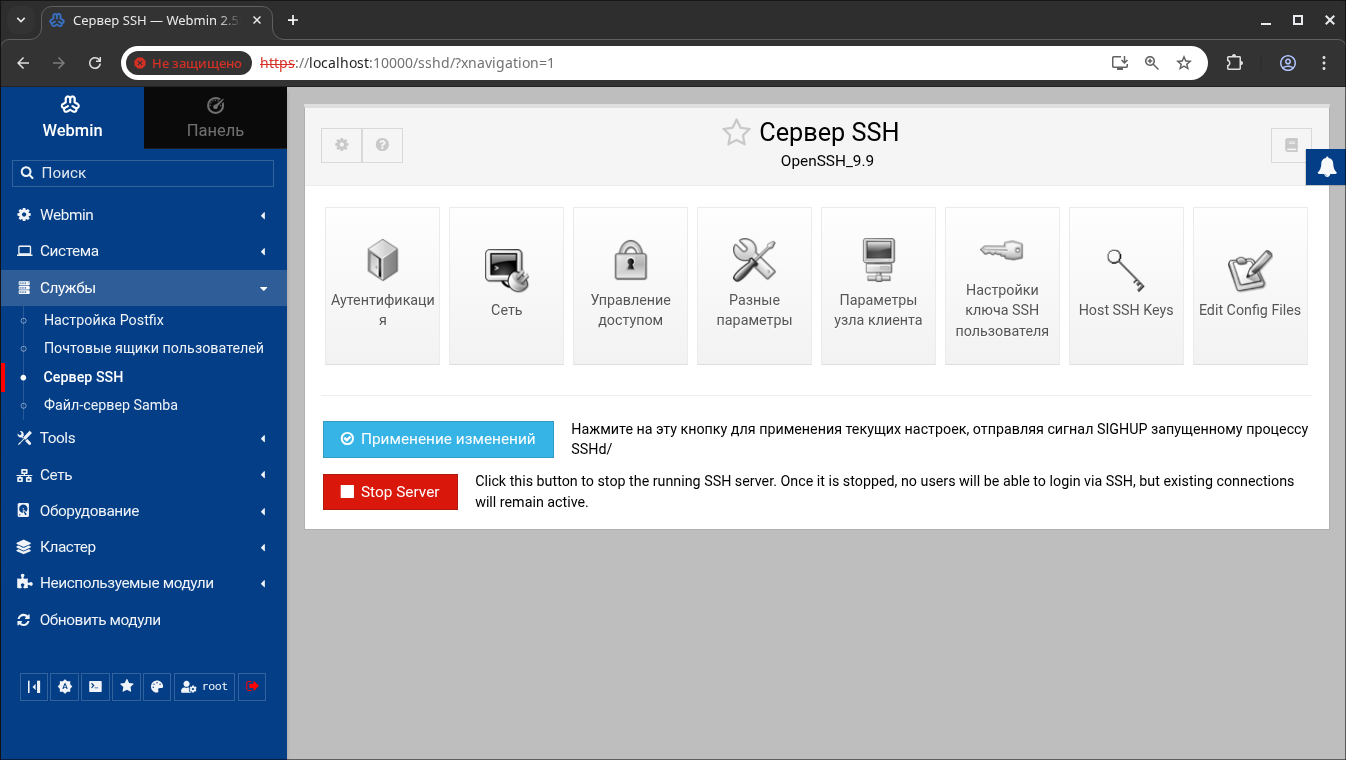

Сервер SSH

Настройки сервера SSH можно найти, выбрав «Службы» — «Сервер SSH».

На странице Сервер SSH отображаются иконки. Под каждой из них находится форма с полями для настройки параметров определённой категории, например, аутентификации или сети. В верхней части страницы указаны реализация и версия установленного SSH, что позволяет определить, какие инструкции из данной главы применимы к системе. В нижней части находится кнопка «Применение изменений», нажатие на которую инициирует повторное чтение конфигурационного файла SSH-сервером. До нажатия этой кнопки внесённые в модули изменения в силу не вступают.

1. Аутентификация.

Все реализации SSH позволяют настраивать методы аутентификации клиентов и сообщения, отображаемые после входа в систему. Можно разрешить или запретить вход по паролю, использовать аутентификацию по ключам, заблокировать прямой вход под пользователем root, а также управлять поддержкой устаревшего протокола rlogin. Точные параметры довольно сильно различаются между версиями SSH, поэтому доступные для OpenSSH параметры могут отсутствовать на коммерческом сервере SSH.

2. Сеть.

SSH-сервер имеет несколько параметров, которые позволяют настроить прослушиваемый IP-адрес, используемый порт и различные параметры, связанные с протоколом.

3. Управление доступом.

По умолчанию SSH-сервер разрешает удалённый вход всем пользователям. На почтовых или веб-серверах это может быть излишним — вместо этого можно разрешить пользователям доступ через POP3, FTP или Usermin. Хотя доступ через SSH можно заблокировать, установив оболочку /bin/false, это может нарушить работу запланированных задач.

4. Разные параметры.

В этом разделе содержатся дополнительные параметры. Некоторые полезные варианты:

-

перенаправление соединений X11 — разрешение или запрет передачи графических приложений по SSH;

-

полный путь к утилите xauth — указание расположения программы для управления аутентификацией X11;

-

настройки системного журнала — выбор устройства и уровня детализации логов (например, DEBUG, INFO, ERROR);

-

сдвиг дисплея X11 — корректировка номера дисплея для перенаправления графики;

-

файл PID — указание пути к файлу, где будет храниться идентификатор процесса SSH-сервера.

5. Параметры узла клиента.

Этот модуль, помимо настройки SSH-сервера, позволяет задавать параметры для клиентских подключений с вашей системы (команды ssh и scp). Настройки можно применять ко всем хостам или только к определённым, указывая порт подключения, используемый протокол, а также локальные и удалённые порты для проброса. Установленные здесь параметры действуют для всех пользователей системы, но могут быть переопределены в индивидуальных конфигурационных файлах пользователей. Их можно редактировать вручную или через Usermin, который содержит аналогичный модуль для настройки SSH-клиента.

Поскольку многие параметры нецелесообразно устанавливать глобально для всех пользователей, в данном разделе рассматриваются только те настройки, которые имеют смысл на общесистемном уровне.

6. Настройки ключа SSH пользователя.

Перед использованием аутентификации по сертификату пользователь должен сгенерировать закрытый ключ с помощью команды ssh-keygen. Этот процесс можно автоматизировать, интегрировав его с модулем управления пользователями и группами.

7. Host SSH Keys.

Управление ключами, которые идентифицируют сам SSH-сервер в сети.

8. Edit Config Files.

Прямая настройка параметров SSH через изменение файлов конфигурации (например, /etc/ssh/sshd_config).

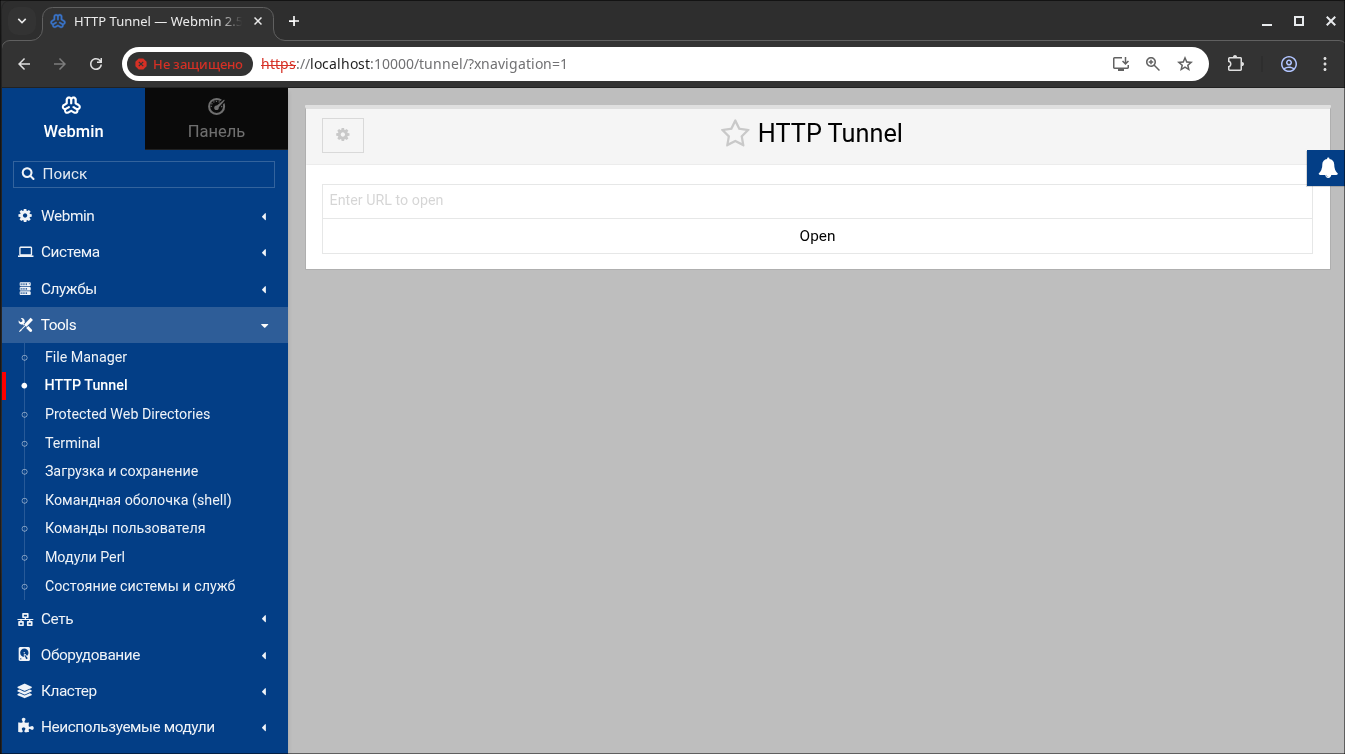

HTTP Tunnel

Модуль «HTTP Tunnel» доступен в категории «Tools» основного меню.

Он позволяет системному администратору создать значок в Usermin, который перенаправляет пользователей на другой веб-сервер через защищённый туннель. В отличие от обычной ссылки, все запросы и ответы проходят через сервер Usermin, а не напрямую из браузера пользователя. Это обеспечивает дополнительный уровень контроля и безопасности, при этом оставаясь полностью безопасным для системы.

Protected Web Directories

Модуль доступен по ссылке «Protected Web Directories» в категории «Tools» основного меню.

Модуль защищенных веб-каталогов позволяет управлять защищенными веб-каталогами .htaccess и .htpasswd файлов.

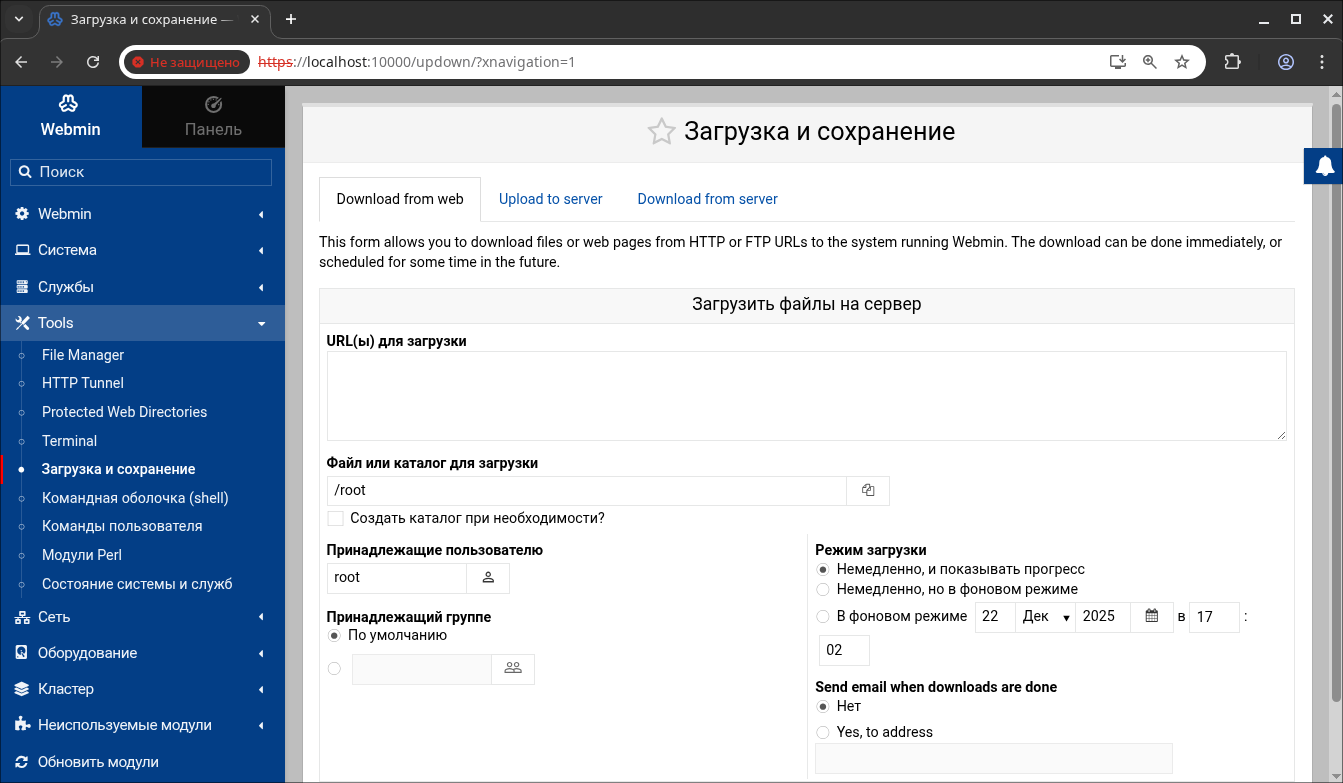

Загрузка и сохранение

Модуль доступен по ссылке «Загрузка и сохранение» в категории «Tools» основного меню.

Эта форма позволяет загружать файлы или веб-страницы с URL-адресов HTTP или FTP в систему под управлением Webmin. Загрузка может быть выполнена немедленно или запланирована на определенное время в будущем.

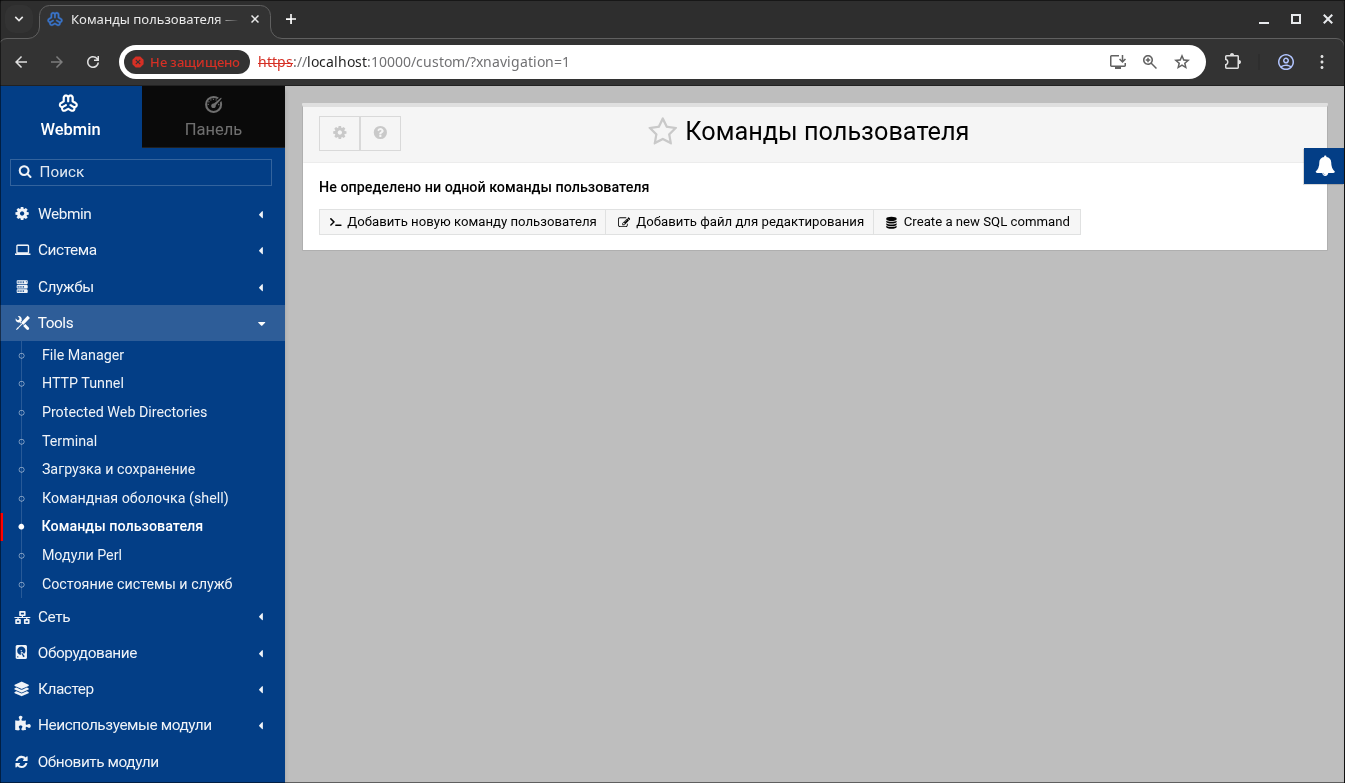

Команды пользователя

Модуль «Команды пользователя» позволяет пользователям выполнять команды или скрипты нажатием одной кнопки. Администратор создает команды, заполняя соответствующие поля (команда, параметры, пользователь, от имени которого будет выполняться команда, описание и пр.).

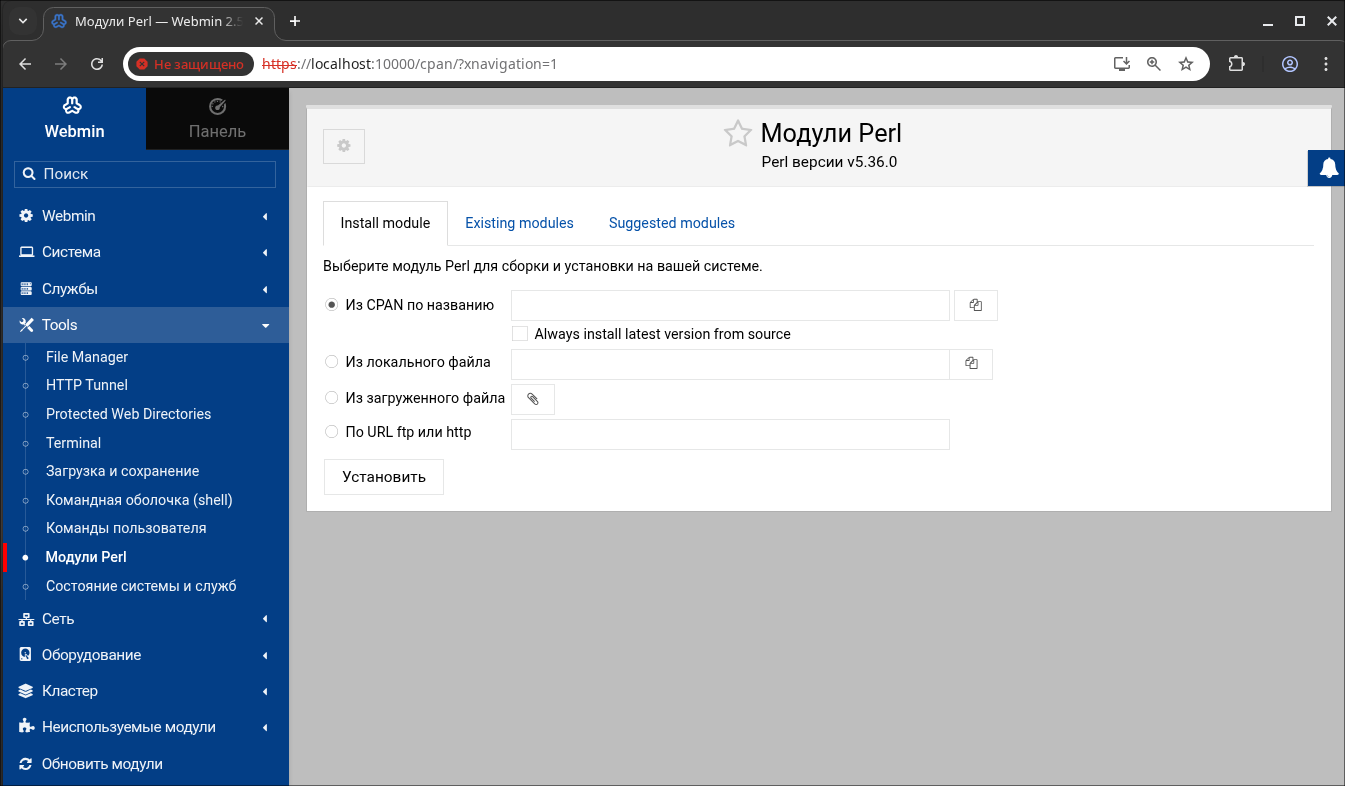

Модули Perl

Модуль Perl Modules позволяет просматривать, устанавливать и удалять модули в системе. Когда пользователь вводит его, главная страница перечисляет все модули, которые в настоящее время установлены. Для каждого модуля отображается имя, краткое описание, дата установки и количество подмодулей. Подмодули — это модули Perl, которые поставляются в комплекте с основным модулем в файле tar.gz.

Поскольку Perl ведет себя одинаково во всех версиях Unix, этот модуль имеет одинаковый пользовательский интерфейс и функциональность во всех операционных системах.

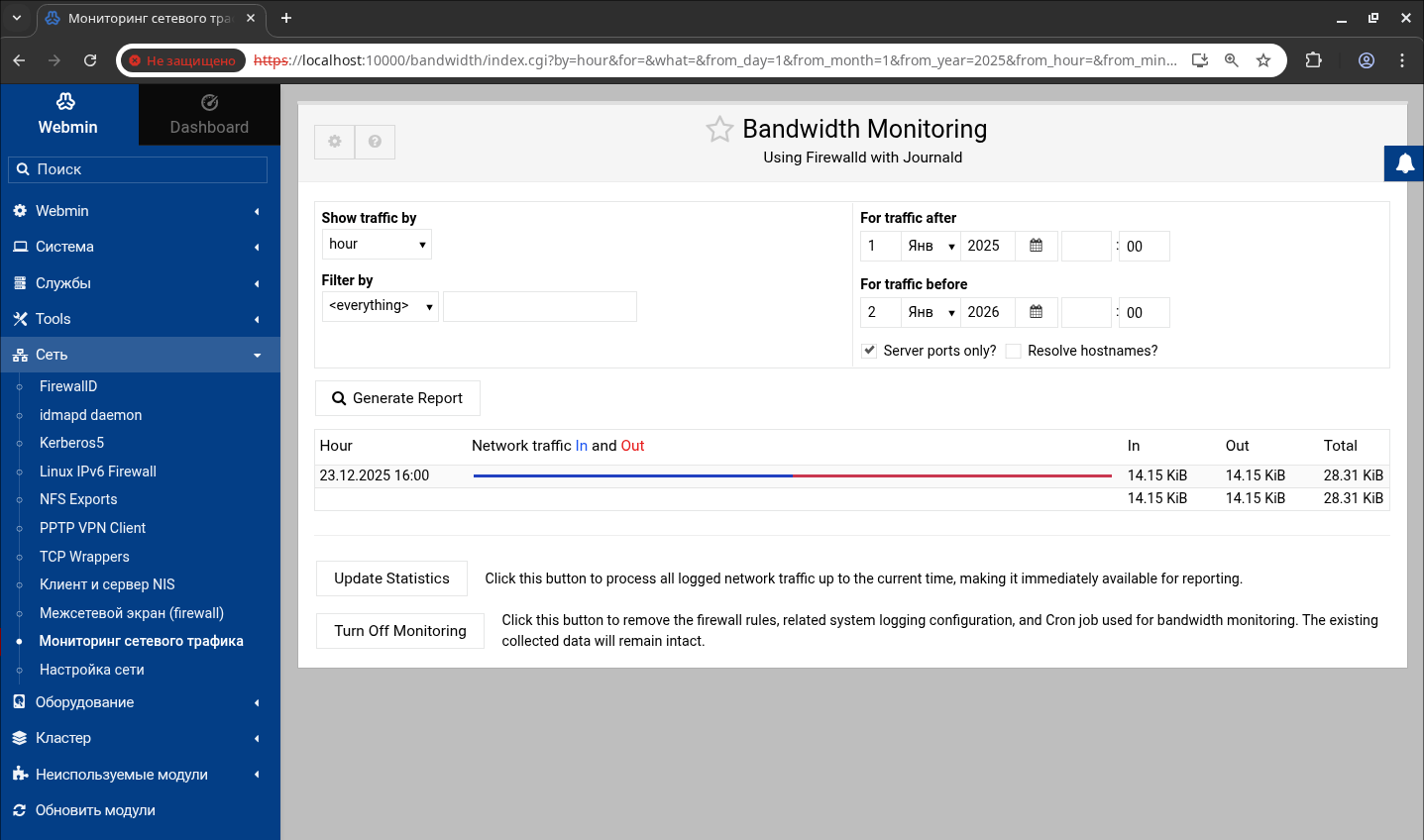

Мониторинг сетевого трафика (Bandwidth Monitoring)

Модуль «Мониторинга сетевого трафика» может использоваться для создания простых отчетов об использовании сетевого трафика портом, хостом, протоколом и временем для трафика, отправляемого или маршрутизируемого через вашу систему. Это полезно как для автономных хостов, так и для тех, которые действуют как шлюз (возможно, с NAT) для сети.

Перед началом использования требуется выполнить первоначальную конфигурацию. Модуль автоматически создает специальные правила брандмауэра и настраивает захват системных логов для мониторинга входящего и исходящего трафика. Во время установки необходимо выбрать внешний сетевой интерфейс системы, через который проходит этот трафик. Обычно это PPP-интерфейс, используемый для подключения dial-up или ADSL-подключения, или интерфейс Ethernet, подключенный к кабельному модему или вышестоящему маршрутизатору.

Сбор данных должен осуществляться не менее одного часа. После сбора данных можно сгенерировать отчеты по категориям:

-

час — отображает данные с привязкой к дате и часу получения данных;

-

день — дата, на которую эти данные были получены;

-

хост — узел во внутренней сети или узел брандмауэра, который отправил или получил данные;

-

внутренний порт — порт на внутреннем узле или узле брандмауэра, на который были отправлены данные. Этот режим полезен для определения объема трафика, генерируемого соединениями с каждым из серверов;

-

внешний порт — порт на каком-либо сервере вне сети, на который были отправлены данные. С его помощью можно определить, к каким службам обращаются пользователи Сети;

-

порт — как внутренние, так и внешние порты. Полезно для сравнения всего использования сети по типу службы.

Можно также ограничить отчет выбором узла, порта или протокола. Хост может быть введен по IP-адресу, имени хоста или сетевому адресу (например: 192.168.1.0). Порт может быть введен по имени или номеру и будет соответствовать TCP и UDP.

Отчет также может быть ограничен трафиком, собранным между выбранными часами, используя поля для трафика до и после. Поскольку трафик суммируется по часам, нельзя ограничить отчет с большей точностью, чем по часам.

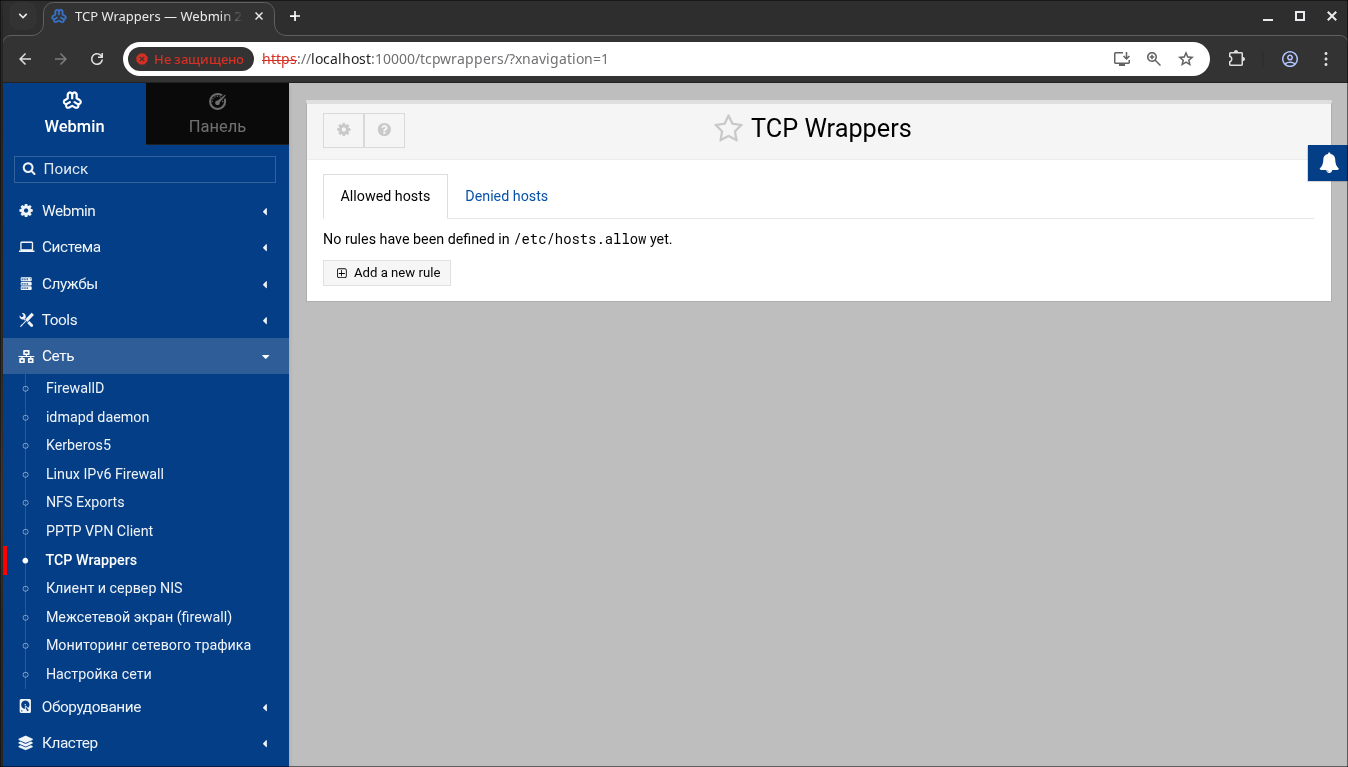

TCP Wrappers

Модуль «TCP Wrappers» использует простой язык управления доступом, основанный на шаблонах клиента (имя хоста/адрес, имя пользователя) и сервера (имя процесса, имя хоста/адрес).

Контроль доступа к файлам

Программа контроля доступа обращается к двум файлам конфигурации:

-

доступ разрешается, если пара (демон, клиент) соответствует любому правилу в файле /etc/hosts.allow;

-

доступ запрещается, если пара (демон, клиент) соответствует любому правилу в файле /etc/hosts.deny;

-

доступ разрешается, если совпадений не найдено ни в одном из файлов.

Несуществующий файл правил (/etc/hosts.allow или /etc/hosts.deny) трактуется системой как пустой. Для полного отключения механизма контроля доступа достаточно удалить оба этих файла.

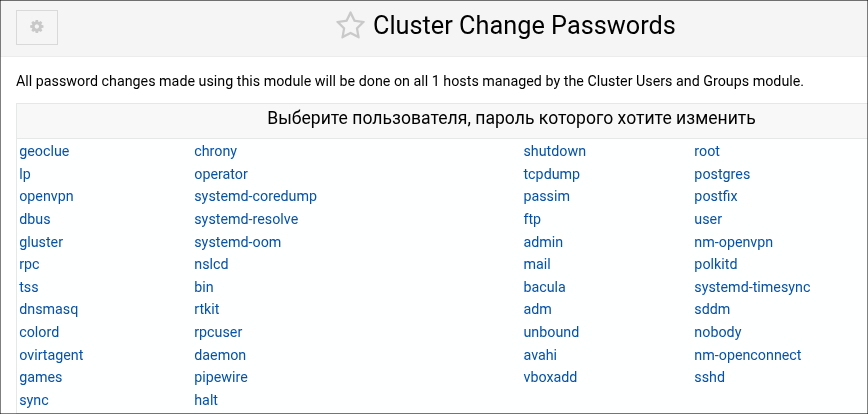

Cluster Change Passwords

Модуль «Cluster Change Passwords» позволяет изменить все пароли в кластере одновременно.

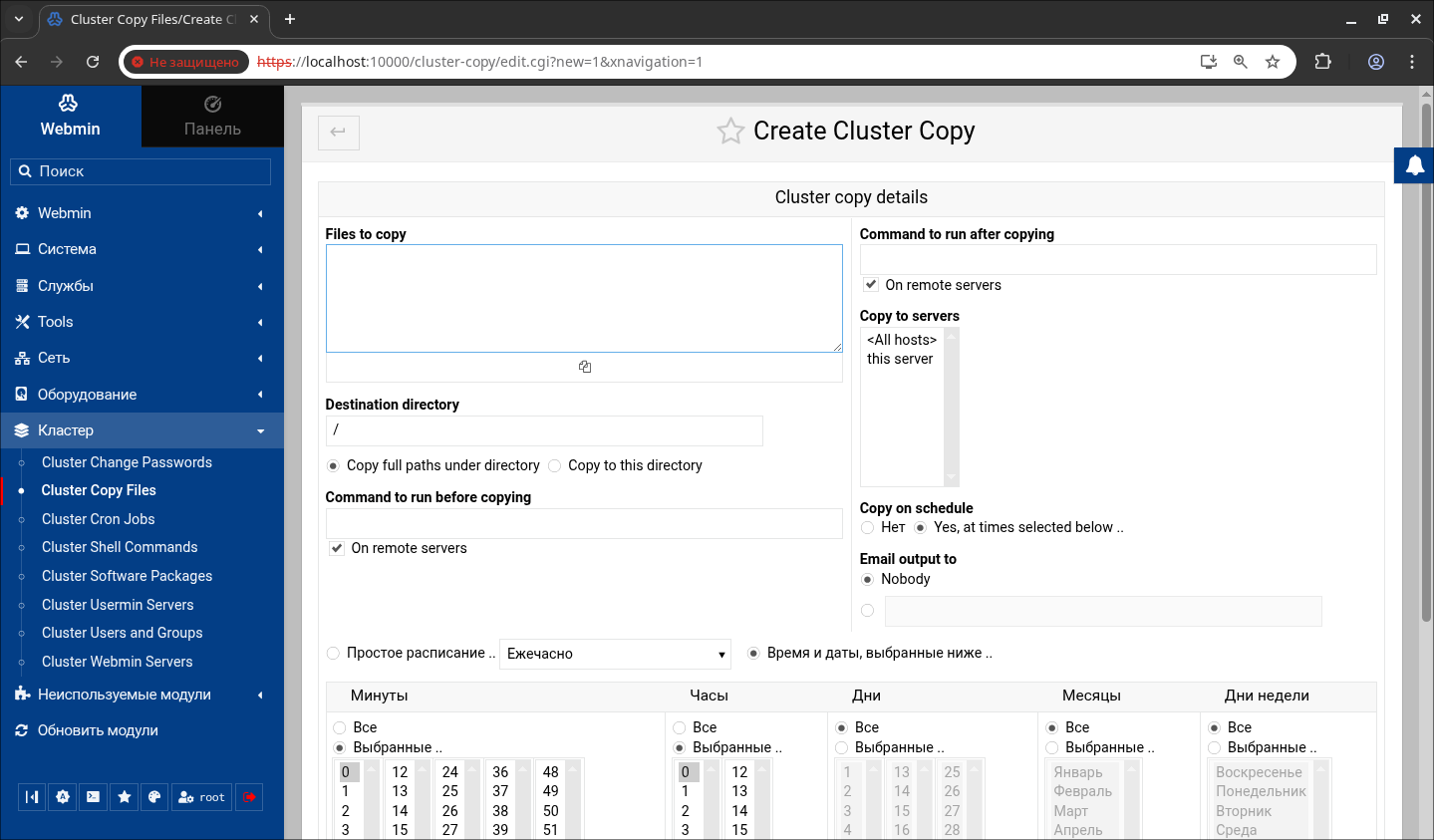

Cluster Copy Files

Модуль «Копирование файлов кластера» предназначен для автоматизации распространения файлов конфигурации и данных в кластере серверов Webmin. Он реализует механизм запланированной репликации файлов с центрального управляющего сервера на подчинённые узлы кластера. Модуль решает задачу поддержания идентичности критичных файлов на множестве серверов в ситуациях, где неприменимы сетевые протоколы централизованного управления (NIS, LDAP).

Главная страница модуля отображает реестр всех настроенных заданий копирования. Для каждой копии можно определить исходные файлы, каталог назначения, целевые серверы и время выполнения. Целевые объекты должны быть сначала созданы в модуле индекса серверов Webmin с логином и паролем.

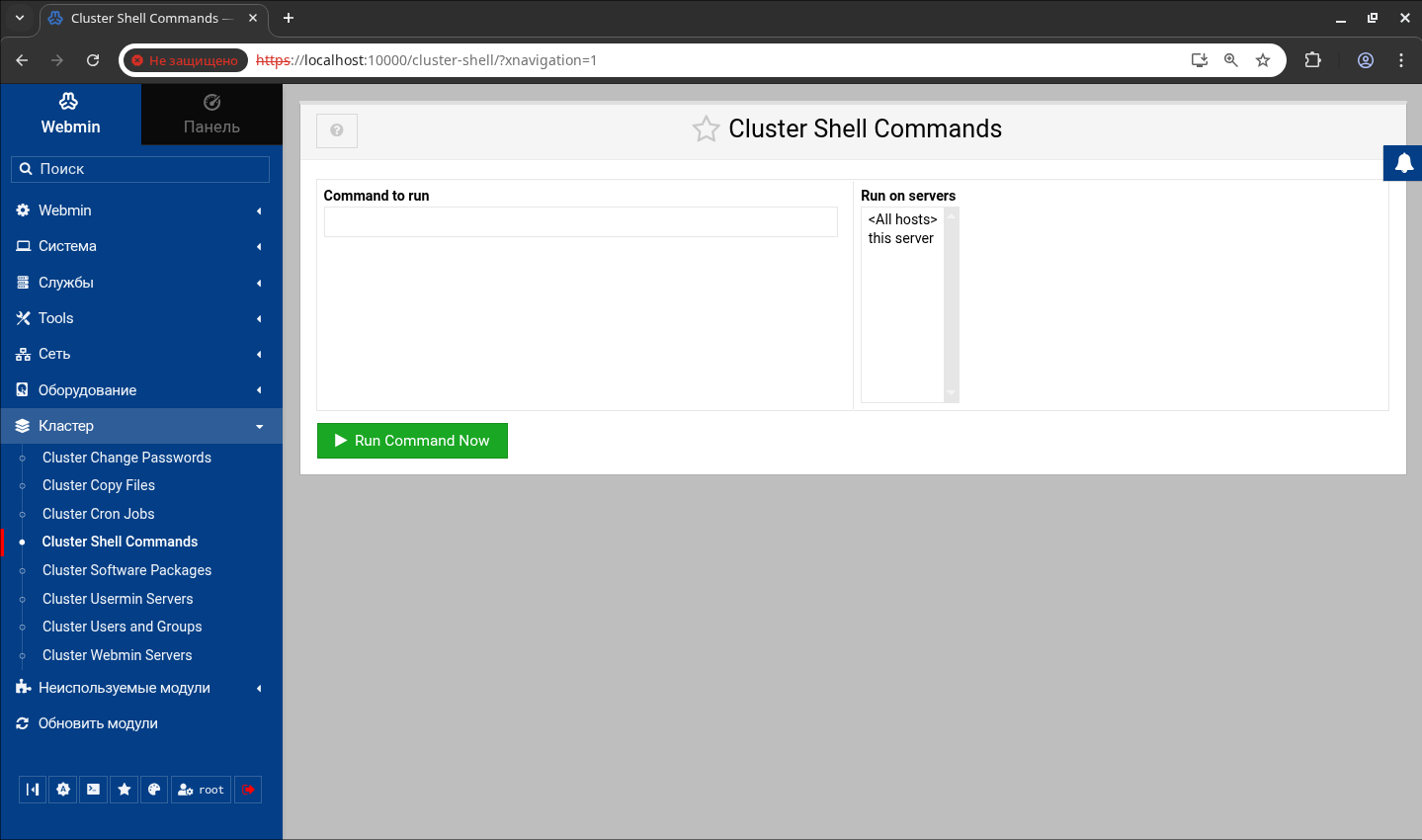

Cluster Shell Commands

Модуль «Cluster Shell Commands» похож на командную оболочку, но позволяет выполнять простые команды на нескольких серверах одновременно, а не только на этом сервере. На главной странице можно ввести команду для запуска (или выбрать старую) и выбрать один или несколько серверов или групп для ее выполнения. В списке будут отображаться только серверы, созданные в модуле Webmin Servers Index с логином и паролем.

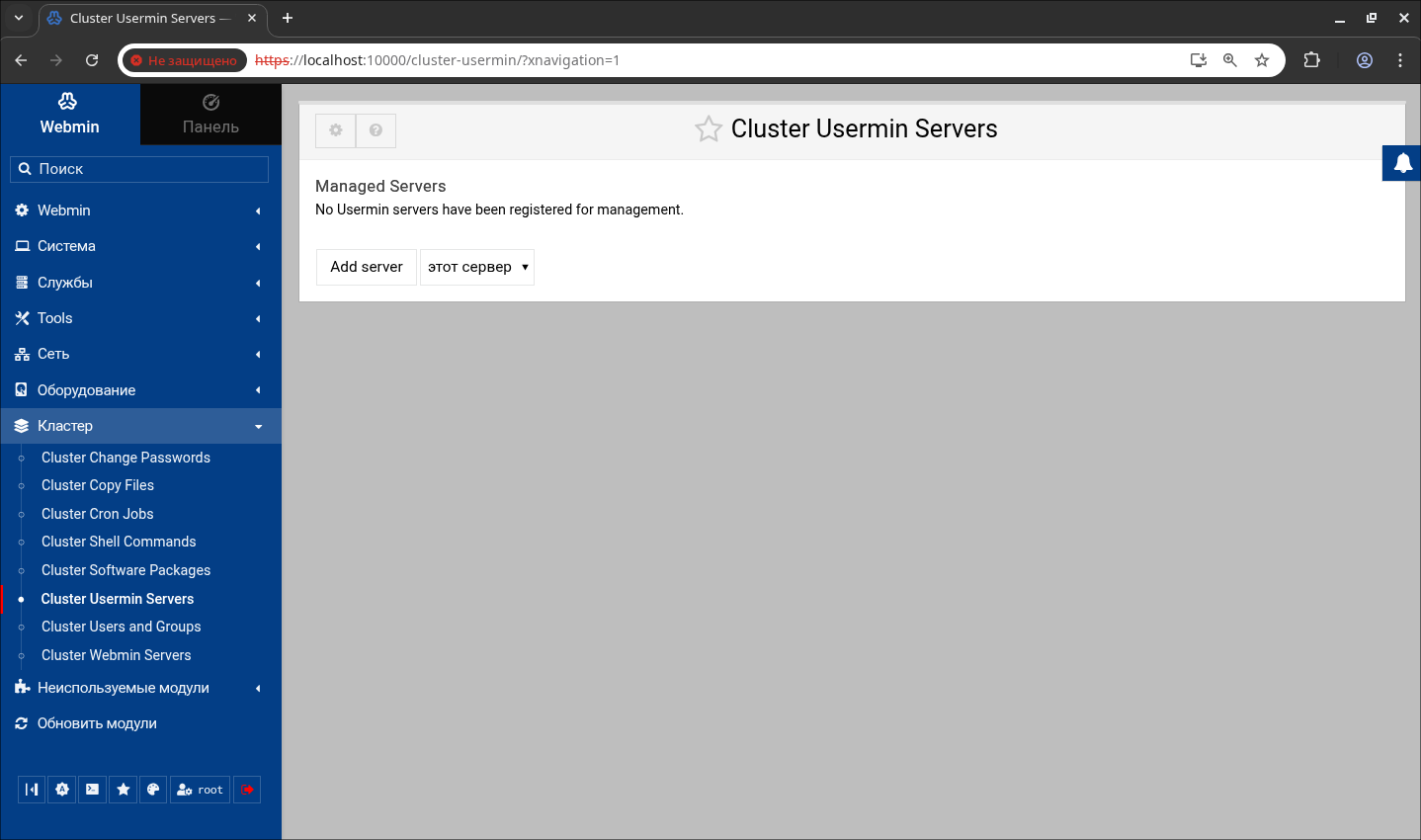

Cluster Usermin Servers

Модуль «Cluster Usermin Servers» позволяет управлять модулями, темами, пользователями и группами на нескольких серверах Usermin с помощью одного интерфейса.

Управляемый сервер

В верхней части главной страницы под заголовком «Управляемые серверы» перечислены другие серверы Webmin, модули и пользователи которые управляются этим модулем. Чтобы добавить сервер в этот список, необходимо сначала добавить его в модуль серверы Webmin, указав имя пользователя и пароль для входа в Webmin на этом сервере. Затем можно выбрать сервер из списка рядом с кнопкой «Add server».

Когда сервер будет добавлен, он будет проверен, чтобы убедиться, что он работает под управлением поддерживаемой версии Usermin и что на нем установлены необходимые модули. Списки всех модулей, тем, пользователей и групп с сервера будут загружены и кешированы локально.

Модули и темы

В середине страницы в разделе модули и темы находятся кнопки для редактирования модулей и тем, установленных на любом управляемом сервере, и форма для установки нового модуля или темы на всех серверах.

Обновление Usermin

В нижней части страницы можно обновить Usermin на всех управляемых серверах.

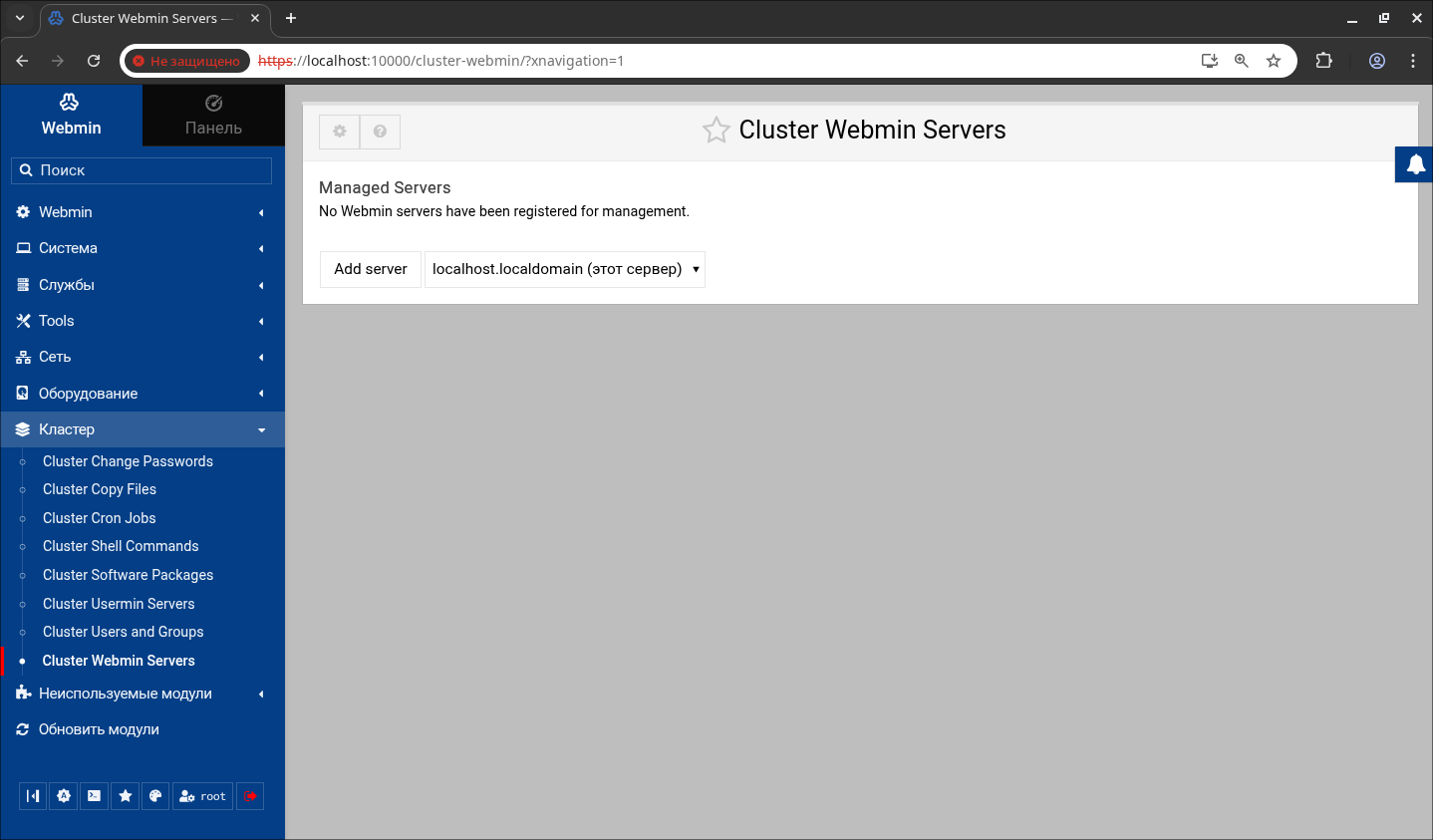

Cluster Webmin Servers

Модуль «Cluster Webmin Servers» имеет две цели — управление пользователями и группами Webmin в нескольких системах, а также установка и удаление модулей и тем. Если в сети несколько серверов Webmin, этот модуль может быть полезен для синхронизации их списков пользователей и настроек контроля доступа. И это обеспечивает простой способ развертывания нового модуля на большом количестве серверов одновременно.

Как и другие кластерные модули, Cluster Webmin Servers хранит списки модулей, тем, пользователей и групп с каждого управляемого сервера в главной системе. Это ускоряет поиск, но создает потенциал для несоответствий между тем, как настроены основные системы в других системах, и тем, какие они на самом деле. Например, если устанавливается какой-либо модуль или обновляется управляемый хост, главная система не будет знать об этом до тех пор, пока он не будет обновляться ежегодно.

Если щелкнуть на значок модуля в категории «Кластер» в основном меню Webmin, отобразится главная страница. Вверху находится таблица значков, по одной для каждого из управляемых серверов. Под каждым значком указана версия Webmin, которую он в данный момент использует, определяется, когда он был добавлен в модуль или последний раз обновлен. Предполагая, что у вас есть несколько серверов в списке, под ними находятся формы для редактирования и добавления пользователей и групп, за которыми следуют дополнительные формы для установки и поиска модулей и тем.

Дата последнего изменения: 05.02.2026

Если вы нашли ошибку, пожалуйста, выделите текст и нажмите Ctrl+Enter.